Red de computadoras

| Red ciencia | ||||

|---|---|---|---|---|

|

|

||||

|

||||

|

||||

| Tipos de red | ||||

|

||||

| Gráficos | ||||

|

||||

|

||||

|

||||

| Modelos | ||||

|

||||

|

||||

|

||||

| Sistemas operativos |

|---|

|

| Características comunes |

|

A red de computadoras o red de datos es un red de telecomunicaciones lo que permite nodos de para compartir recursos. En redes de computadoras, en red dispositivos informáticos intercambiar datos entre sí mediante un enlace de datos. Las conexiones entre nodos son establecidas mediante medios del cable o medios de comunicación sin hilos.

Dispositivos de red de computadoras que se originan, ruta y cancelar los datos se llaman nodos de la red.[1] Los nodos pueden incluir hosts tales como ordenadores personales, teléfonos, servidores así como hardware de redes. Dos de estos dispositivos pueden decirse que ser networked juntos cuando un dispositivo es capaz de intercambiar información con otro dispositivo, o no tienen una conexión directa entre sí. En la mayoría de los casos, son protocolos de comunicación específicos de la aplicación en capas de (es decir, llevado como capacidad de carga) sobre otros protocolos de comunicaciones más generales. Esta formidable colección de tecnología de la información requiere expertos Administración de redes para mantener todo funcionamiento fiable.

Redes de computadoras soporten un gran número de aplicaciones y servicios como el acceso a la World Wide Web, vídeo digital, audio digital, comparte el uso de servidores de aplicación y almacenamiento, impresoras, y máquinas de faxy el uso de Correo electrónico y mensajería instantánea aplicaciones, así como a muchos otros. Redes de ordenadores difieren en el medio de transmisión utilizan para llevar sus señales, protocolos de comunicaciones para organizar el tráfico de red, tamaño de la red, topología de y la intención organizacional. La red informática más conocida es el Internet.

Contenido

- 1 Historia

- 2 Propiedades

- 3 Paquete de red

- 4 Topología de la red

- 4.1 Enlaces de red

- 4.1.1 Tecnologías por cable

- 4.1.2 Tecnologías inalámbricas

- 4.1.3 Las tecnologías

- 4,2 Nodos de la red

- 4.2.1 Interfaces de red

- 4.2.2 Repetidores y hubs

- 4.2.3 Puentes

- 4.2.4 Interruptores

- 4.2.5 Enrutadores

- 4.2.6 Módems

- 4.2.7 Cortafuegos

- 4.3 Estructura de la red

- 4.3.1 Disposiciones comunes

- 4.3.2 Red superpuesta

- 4.1 Enlaces de red

- 5 Protocolos de comunicaciones

- 5.1 IEEE 802

- 5.1.1 Ethernet

- 5.1.2 LAN inalámbrica

- 5.2 Conjunto de protocolos de Internet

- 5.3 SONET/SDH

- 5.4 Modo de transferencia asíncrono

- 5.5 Estándares de celulares

- 5.1 IEEE 802

- 6 Escala geográfica

- 7 Ámbito organizacional

- 7.1 Intranet

- 7,2 Extranet

- 7.3 Interconexión de redes

- 7.4 Internet

- 7.5 Darknet

- 8 Enrutamiento de

- 9 Servicio de red

- 10 Rendimiento de la red

- 10.1 Calidad de servicio

- 10.2 Congestión en la red

- 10.3 Red resistencia

- 11 Seguridad

- 11.1 Seguridad de la red

- 11.2 Vigilancia de la red

- 11.3 Final para terminar el cifrado

- 12 Vistas de redes

- 13 Ver también

- 14 Referencias

- 15 Lectura adicional

- 16 Enlaces externos

Historia

La cronología de acontecimientos significativos-red de computadoras incluye:

- En finales de los años 1950, primeras redes de ordenadores incluyen el sistema de radar militar Ambiente de tierra semiautomático (SAGE).

- En 1959, Anatolii Ivanovich Kitov propuso al Comité Central del partido comunista de la Unión Soviética un plan detallado para la reorganización del control de las fuerzas armadas soviéticas y de la economía soviética sobre la base de una red de centros de cómputo.[2]

- En 1960, el sistema de reserva de línea aérea comercial ambiente de investigación de negocios semi automática (Sable) fue en línea con dos mainframes conectados.

- En 1962, J.C.R. Licklider desarrollado un grupo de trabajo que él llamó el "Red de ordenadores intergaláctica", un precursor de la ARPANET, en la Agencia de proyectos de investigación avanzada (ARPA).

- En 1964, investigadores del Universidad de Dartmouth desarrollado el Sistema de intercambio de tiempo de Dartmouth para usuarios distribuidos de los sistemas informáticos grandes. El mismo año, en Instituto Tecnológico de Massachusetts, un grupo de investigación apoyado por General Electric y Bell Labs utiliza una computadora para ruta y administrar las conexiones de teléfono.

- A lo largo de la década de 1960, Leonard Kleinrock, Paul Baran, y Donald Davies desarrollado de forma independiente los sistemas de red que utiliza paquetes para transferir información entre computadoras en una red.

- En 1965, Thomas Marill y Lawrence g. Roberts creó el primer red de área amplia (WAN). Esto era un precursor inmediato a la ARPANET, de que Roberts se convirtió en Administrador de programas.

- También en 1965, Eléctrico occidental introdujo el primer ampliamente utilizado interruptor de teléfono implementa control de computadora de verdad.

- En 1969, el Universidad de California en Los Ángeles, la Instituto de investigación Stanford, la Universidad de California en Santa Bárbaray la Universidad de Utah llegó a ser conectado como el inicio de la ARPANET usando 50 kbit/s circuitos de la red.[3]

- En 1972, comercial servicios utilizando X.25 fueron desplegados y más adelante utilizado como una subyacente infraestructura para ampliar TCP/IP redes.

- En 1973, Robert Metcalfe escribió una nota formal en Xerox PARC que describe Ethernet, un sistema de red que se basa en la Aloha de la red, desarrollado en la década de 1960 por Norman Abramson y sus colegas en la Universidad de Hawaii. En julio de 1976, Robert Metcalfe y David Boggs publicó su papel "Ethernet: conmutación de paquetes para Local computadora redes distribuidas"4] y colaboró en varias patentes que recibió en 1977 y 1978. En 1979, Robert Metcalfe persigue hacer de Ethernet un estándar abierto.[5]

- En 1976, John Murphy de Datapoint Corporation creado ARCNET, una red de paso de token utilizada por primera vez para compartir dispositivos de almacenamiento.

- En 1995, la capacidad de velocidad de transmisión de Ethernet aumentó de 10 Mbit/s a 100 Mbit/s. En 1998, Ethernet admite velocidades de transmisión de un Gigabit. Posteriormente, se agregaron mayores velocidades de hasta 100 Gbit/s (a partir de 2016[Actualización]). La capacidad de Ethernet para escalar fácilmente (por ejemplo, adaptando rápidamente para apoyar a nuevas velocidades de cable óptico de fibra) es un factor que contribuye a su uso continuado.[5]

Propiedades

Redes de computadora se pueden considerar una rama de la Ingeniería eléctrica, telecomunicaciones, Ciencias de la computación, tecnología de la información o Ingeniería en computación, ya que se basa en la aplicación teórica y práctica de las disciplinas afines.

Una red de ordenadores facilita la comunicación interpersonal, permitiendo a los usuarios a comunicarse eficientemente y fácilmente a través de diversos medios: correo electrónico, mensajería instantánea, salas de chat, teléfono, videos llamadas y video conferencias. Proporciona acceso a la información en dispositivos de almacenamiento compartido es una característica importante de muchas redes. Una red permite el intercambio de archivos, datos y otros tipos de información que a los usuarios autorizados puedan acceder a la información almacenada en otros ordenadores de la red. Una red permite compartir de la red y recursos informáticos. Los usuarios pueden acceder y utilizar recursos proporcionados por los dispositivos de la red, como imprimir un documento en una impresora de red compartida. Distribuido de computación utiliza recursos informáticos a través de una red para realizar tareas. Una red de ordenadores puede ser utilizada por galletas de computadora para implementar virus informáticos o gusanos informáticos en los dispositivos conectados a la red, o para evitar que estos dispositivos tengan acceso a la red a través de un denegación de servicio ataque.

Paquete de red

Enlaces de comunicación de la computadora que no son compatibles con paquetes tales como tradicional enlaces de telecomunicación punto a punto, simplemente transmitir datos como un flujo de bits. Sin embargo, se lleva a mayoría de la información en redes informáticas en paquetes. Un paquete de red es una unidad con formato de datos (una lista de bits o bytes, generalmente unas decenas de bytes a largo de unos pocos kilobytes) llevado por un red de conmutación de paquetes.

En redes de paquetes, se formatea los datos en paquetes que se envían a través de la red a su destino. Una vez que los paquetes lleguen ellos son reensamblados en su mensaje original. Con paquetes, el ancho de banda de la transmisión de medio puede ser mejor compartir entre usuarios que la red circuito conmutado. Cuando un usuario no está enviando paquetes, el enlace puede ser llenado con los paquetes de otros usuarios, y así que el costo puede ser compartido, con relativamente poca interferencia, proporcionan que el enlace no está sobrecargado.

Los paquetes consisten en dos tipos de datos: control de información y datos de usuario (carga útil). La información de control proporciona datos de la red necesita para entregar los datos del usuario, por ejemplo: origen y destino direcciones de red, detección de errores códigos e información de la secuencia. Por lo general, la información de control se encuentra en encabezados de los paquetes y Remolques, con datos de carga útil en el medio.

A menudo la ruta de que un paquete debe tomar a través de una red no está disponible inmediatamente. En ese caso el paquete es en cola y espera hasta que un enlace es gratuito.

Topología de la red

La disposición física de una red es generalmente menos importante que la topología que conecta los nodos de la red. La mayoría de diagramas que describen una red física son topológicas, más que geográfica. Los símbolos de estos diagramas generalmente denotan enlaces de red y nodos de la red.

Enlaces de red

Los medios de transmisión (refiere a menudo en la literatura como la medios físicos) utilizado para conectar dispositivos para formar una red de ordenadores incluyen cable eléctrico (Ethernet, HomePNA, línea comunicación de energía, G.hn), fibra óptica (comunicación de fibra óptica), y ondas de radio (conexión de red inalámbrica). En Modelo OSI, estos se definen en las capas 1 y 2: la capa física y la capa de enlace de datos.

Ampliamente adoptado familia de medios de transmisión utilizados en () red de área localLAN) la tecnología se conoce colectivamente como Ethernet. Definen los estándares de los medios de comunicación y protocolo que permiten la comunicación entre dispositivos en red por Ethernet IEEE 802.3. Ethernet transmite datos sobre cables de cobre y fibra. Estándares de LAN inalámbricas (por ejemplo, los definidos por IEEE 802.11) utiliza ondas de radio, o utilizan otros infrarrojos señales como medio de transmisión. Línea comunicación de energía usa energía eléctrica de un edificio cableado para transmitir datos.

Tecnologías por cable

Las órdenes de las siguientes tecnologías de cableado son, aproximadamente, de más lenta a más rápida velocidad de transmisión.

- Cable coaxial es ampliamente utilizado para sistemas de televisión por cable, edificios de oficinas y otros lugares de trabajo para redes de área local. Los cables son de cobre o alambre de aluminio rodeado por una capa aislante (normalmente un material flexible con una alta constante dieléctrica), que sí mismo es rodeado por una capa conductora. El aislamiento ayuda a minimizar la interferencia y la distorsión. Rangos de velocidad de transmisión de 200 millones de bits por segundo a más de 500 millones bits por segundo.

- UIT-T G.hn aplicaciones de la tecnología existente cableado de la casa (cable coaxial, líneas telefónicas y líneas de energía) para crear una red de área local alta velocidad (hasta 1 Gigabit/s)

- Par trenzado alambre es el medio más utilizado para todas las telecomunicaciones. Cableado de par trenzado consiste en hilos de cobre que estén torcidos en pares. Cables telefónicos ordinarios consisten en dos alambres de cobre aislados retorcidos en pares. Cableado (cable de red de computadoras Ethernet según lo definido por IEEE 802.3) consiste en 4 pares de cableado de cobre que pueden ser utilizados para la transmisión de voz y datos. El uso de dos alambres torcidos juntos ayuda a reducir diafonía y inducción electromagnética. Los rangos de velocidad de transmisión de 2 millones de bits por segundo a 10 billones de bits por segundo. Cableado de par trenzado se presenta en dos formas: sin blindaje (UTP) de par trenzado y blindado par trenzado (STP). Cada forma viene en varios grados de categoría, diseñados para su uso en diversas situaciones.

- Un fibra óptica es una fibra de vidrio. Transporta impulsos de luz que representan los datos. Algunas ventajas de las fibras ópticas en cables metálicos son pérdida de transmisión muy baja y la inmunidad frente a interferencias eléctricas. Las fibras ópticas pueden llevar simultáneamente múltiples longitudes de onda de la luz, que incrementa la tasa de datos se pueden enviar, y ayuda a permite velocidades de hasta billones de bits por segundo. Fibras ópticas se pueden utilizar para tramos largos de cable con muy altas tasas de datos y se utilizan para cables submarinos para interconectar los continentes.

Precio es un factor principal diferenciar opciones tecnológicas con cable y wireless en un negocio. Opciones inalámbricas mando un sobreprecio que puede comprar ordenadores por cable, impresoras y otros dispositivos de una prestación económica. Antes de tomar la decisión de compra de productos de tecnología cableada, son necesarios una revisión de las restricciones y limitaciones de las selecciones. Necesidades de negocio y el empleado pueden omitir consideraciones de costo.6]

Tecnologías inalámbricas

- Terrestre microondas– comunicación de microondas terrestre utiliza transmisores terrestres y parabólicas que se asemejan a los receptores. Microondas terrestres están en la gama del gigahertz bajo, que limita las comunicaciones a la línea de la vista. Estaciones de Relais se espacian aproximadamente 48 km (30 millas) de distancia.

- Comunicaciones satélites– satélites se comunican mediante ondas de radio de microondas, que es desviadas por la atmósfera terrestre. Los satélites se colocan en el espacio, generalmente en órbita geosincrónica 35.400 kilómetros (22.000 millas) sobre el Ecuador. Estos sistemas de órbita de la tierra son capaces de recibir y transmitir voz, datos y señales de TV.

- Celular y sistemas de PC utilizar varias tecnologías de comunicaciones de radio. Los sistemas dividen la región en múltiples zonas geográficas. Cada área tiene un transmisor de baja potencia o un dispositivo de antena de radio transmisión de llamadas de una zona a la siguiente área.

- Radio y espectro de difusión de tecnologías– Redes de área local inalámbricas utiliza una tecnología de radio de alta frecuencia similar a los celulares digitales y una tecnología de radio de baja frecuencia. Inalámbrico LAN uso tecnología de espectro disperso para permitir la comunicación entre múltiples dispositivos en un área limitada. IEEE 802.11 define un sabor común de la tecnología de ondas de radio sin hilos estándares abiertos conocido como Wi-Fi.

- Comunicación óptica de espacio libre utiliza luz visible o invisible para las comunicaciones. En la mayoría de los casos, propagación línea de vista se utiliza, que limita la colocación física de los dispositivos que se comunican.

Las tecnologías

Ha habido varios intentos de transporte de datos sobre medios exóticos:

- IP a través de portadores aviares era un humor inocentada Solicitud de comentarios, publicado como RFC 1149. Se implementó en la vida real en 2001.[7]

- Extender la Internet Interplanetaria dimensiones mediante ondas de radio, la Internet Interplanetaria.[8]

Ambos casos tienen una gran tiempo de retardo de ida y vuelta, que ofrece comunicación de dos vías lenta, pero no impide el envío de grandes cantidades de información.

Nodos de la red

Aparte de cualquier medio de transmisión física puede haber, redes comprenden básico adicional sistema de bloques, tales como Controladores de interfaz de red (NIC), repetidores de, ejes de, puentes, interruptores, enrutadores, módems, y cortafuegos. Cualquier pedazo particular de equipo con frecuencia contendrá múltiples bloques y funciones múltiples.

Interfaces de red

A controlador de interfaz de red (NIC) es hardware de computadora proporciona un ordenador la capacidad de acceder a los medios de transmisión y tiene la capacidad para procesar la información de red de bajo nivel. Por ejemplo, la NIC puede tener un conector para la aceptación de un cable o una antena para transmisión y recepción y los circuitos asociados.

La NIC responde a tráfico dirigido a un Dirección de red para la NIC o el equipo como un todo.

En Ethernet redes, cada controlador de interfaz de red tiene un único Control de acceso de los medios de comunicación Dirección (MAC), normalmente se almacenan en memoria no volátil del controlador. Para evitar conflictos de direcciones entre dispositivos de red, la Instituto de eléctrica y electrónica ingenieros (IEEE) mantiene y administra la singularidad de dirección MAC. El tamaño de una dirección MAC de Ethernet es de seis octetos. Los tres octetos más significativos están reservados para identificar fabricantes NIC. Estos fabricantes, usando sólo sus prefijos asignados, únicamente asignan a los tres octetos menos significativos de cada interfaz de Ethernet que producen.

Repetidores y hubs

A repetidor de es un electrónica dispositivo que recibe una red señal, lo limpia de ruido innecesario y lo regenera. La señal es retransmitidos un más alto energía nivel, o al otro lado de un obstáculo, modo que la señal pueda cubrir largas distancias sin degradación. En par trenzado más configuraciones de Ethernet, repetidores se requieren para el cable que se extiende más de 100 metros. Con fibra óptica, los repetidores pueden ser decenas o incluso cientos de kilómetros de distanciadas.

Un repetidor de múltiples puertos es conocido como un eje. Los repetidores funcionan en la capa física del modelo OSI. Repetidores requieren una pequeña cantidad de tiempo para regenerar la señal. Esto puede causar un retardo de propagación afecta el rendimiento de la red y pueden afectar el funcionamiento correcto. Como resultado, muchas arquitecturas de red limitan el número de repetidores que puede ser utilizado en una fila, por ejemplo, Ethernet 5-4-3 regla.

Hubs y repetidores en LANs han sido sobre todo obsoletos por moderno interruptores.

Puentes

A Puente de red conecta y filtra el tráfico entre dos segmentos de red en el capa de enlace de datos (capa 2) de la Modelo OSI para formar una sola red. Esto rompe el dominio de colisión de la red, pero mantiene un dominio Unificado de difusión. Segmentación de la red se rompe una red grande, congestionada en una agregación de redes más pequeñas, más eficientes.

Puentes se vienen en tres tipos básicos:

- Puentes locales: directamente conectar LANs

- Puentes remotos: puede utilizarse para crear un vínculo de red (WAN) de área amplia entre LANs. Puentes remotos, donde el nexo de Unión es más lento que las redes de la final, en gran parte han sido reemplazados con routers.

- Inalámbrico de puentes: sirven para unir redes LAN o conectar dispositivos remotos a redes de área local.

Interruptores

A conmutador de red es un dispositivo que remite y filtros Capa 2 de OSI datagramas (Marcos) entre puertos basado en el destino dirección MAC en cada fotograma.[9] Un interruptor es distinto de un centro que sólo reenvía los marcos a los puertos físicos en la comunicación en lugar de todos los puertos conexión. Se puede considerarse como un puente multipuerto.[10] Aprende a asociar físicos puertos a direcciones MAC mediante el examen de la dirección de origen de tramas recibidas. Si es concentrado en un lugar desconocido, el interruptor transmite a todos los puertos pero la fuente. Los interruptores normalmente tienen numerosos puertos, facilitando una topología de estrella para los dispositivos y en cascada conmutadores adicionales.

Interruptores de múltiples capas son capaces de enrutamiento basado en el direccionamiento de capa 3 o más niveles lógicos. El término interruptor a menudo se utiliza libremente para incluir dispositivos tales como routers y puentes, así como los dispositivos que pueden distribuir el tráfico basan en carga o basan en el contenido de la aplicación (por ejemplo, una Web URL identificador).

Enrutadores

A router es un interconexión de redes dispositivo que reenvía paquetes entre redes de procesamiento de la información de enrutamiento incluida en el paquete o datagrama (información de protocolo Internet de capa 3). La información de enrutamiento se procesa a menudo en conjunción con la tabla de enrutamiento (o tabla de reenvío). Un router utiliza su tabla de enrutamiento para determinar cómo reenviar los paquetes. Un destino en una tabla de enrutamiento puede incluir un "null" interfaz, también conocido como el "agujero negro" porque los datos pueden ir en él, sin embargo, ningún otro proceso se realiza de dichos datos, es decir, se colocan los paquetes.

Módems

Módems (Modulador-demodulador) se utilizan para conectar los nodos de la red via cable no originalmente diseñada para el tráfico de la red digital, o wireless. Para hacer esta una o más señales portadoras son modulada por la señal digital para producir un señal analógica puede ser adaptado para darle las propiedades necesarias para la transmisión. Los módems son usados comúnmente para líneas telefónicas, utilizando una Línea de abonado digital tecnología.

Cortafuegos

A cortafuegos es un dispositivo de red para el control de seguridad de la red y las reglas de acceso. Firewalls normalmente están configurados para rechazar las solicitudes de acceso de fuentes no reconocidas mientras que los que permite acciones de reconocido. El vital papel de cortafuegos en seguridad de la red crece en paralelo con el aumento constante en ataques cibernéticos.

Estructura de la red

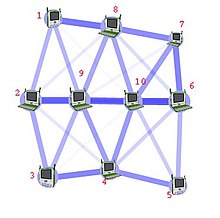

Topología de la red es el diseño o la organización jerarquía de nodos interconectados de una red de ordenadores. Topologías de red diferentes pueden afectar al rendimiento y fiabilidad es a menudo más crítica. Con muchas tecnologías, como redes de autobús, un solo fallo puede causar la red falle totalmente. En general que son las interconexiones más allí, cuanto más robusta la red es; pero lo mas caro de instalar.

Disposiciones comunes

Diseños comunes son:

- A red de autobús: todos los nodos están conectados a un medio común a lo largo de este medio. Este fue el diseño que se usa en el original Ethernet, llamado 10BASE5 y 10BASE2.

- A red en estrella: todos los nodos están conectados a un nodo central especial. Ésta es la típica disposición en una LAN inalámbrica, donde cada cliente inalámbrico se conecta a la central Punto de acceso inalámbrico.

- A red de anillo: cada nodo está conectado a su nodo izquierdo y derecha vecino, tal que todos los nodos están conectados y que cada nodo puede llegar a cada otro nodo recorriendo los nodos izquierda - o hacia la derecha. El Interfaz de datos distribuida de fibra (FDDI) hicieron uso de dicha topología.

- A red de malla: cada nodo está conectado a un número arbitrario de vecinos de tal manera que hay al menos un salto desde cualquier nodo a cualquier otro.

- A red totalmente conectada: cada nodo está conectado con cada otro nodo en la red.

- A red de árbol: los nodos se organizan jerárquicamente.

Tenga en cuenta que la presentación física de los nodos en una red puede no reflejar necesariamente la topología de red. Por ejemplo, con FDDI, la topología de red es un anillo (en realidad dos anillos rompedoras), pero la topología física es a menudo una estrella, porque todas las conexiones de vecinas se pueden encaminar a través de una ubicación física.

Red superpuesta

Un red superpuesta es una red de equipo virtual que está construida sobre otra red. Los nodos de la red de recubrimiento están conectados por enlaces virtuales o lógicos. Cada link corresponde a un camino, tal vez por muchos vínculos físicos, en la red subyacente. La topología de la red de superposición puede (y suele) ser diferente de la subyacente. Por ejemplo, muchos Peer-to-peer redes son redes de superposición. Se organizan como nodos de un sistema virtual de enlaces que se ejecutan sobre Internet.[11]

Superposición de redes han estado alrededor desde la invención de la red cuando sistemas informáticos fueron conectados sobre líneas telefónicas de uso módems, antes de que existiera cualquier red de datos.

El ejemplo más llamativo de una red superpuesta es Internet. El Internet sí mismo fue construido inicialmente como un recubrimiento en la red de teléfono.[11] Aún hoy, cada nodo de la Internet puede comunicarse con prácticamente cualquier otro a través de una malla subyacente de subredes de salvajemente diferentes topologías y tecnologías. Resolución de la dirección y enrutamiento de son los medios que permiten la asignación de una red de superposición IP totalmente conectada a la red subyacente.

Otro ejemplo de una red superpuesta es un tabla de hash distribuida, que asigna teclas a los nodos de la red. En este caso, la red subyacente es una red IP y la red de superposición es una tabla (en realidad un mapa) indexadas por llaves.

Superposición de redes también se han propuesto como una manera de mejorar Internet enrutamiento, tal como a través calidad de servicio garantías para lograr la mayor calidad medios de transmisión. Propuestas anteriores como IntServ, DiffServ, y Multidifusión IP no han visto gran aceptación en gran parte porque requieren modificación de todos los enrutadores en la red.[citación necesitada] Por otro lado, una red superpuesta se puede implementar incrementalmente en extremo-hosts que ejecutan el software de protocolo de superposición, sin la cooperación de Proveedores de servicios de Internet. La red del recubrimiento no tiene control sobre cómo se enrutan los paquetes en la red subyacente entre dos nodos de superposición, pero puede controlar, por ejemplo, la secuencia de nodos de superposición que atraviesa un mensaje antes de que llegue a su destino.

Por ejemplo, Akamai Technologies administra una red de recubrimiento que proporciona confiable, eficiente de entrega de contenido (una especie de multidifusión). Investigación académica incluye sistema multicast,[12] Encaminamiento flexible y la calidad del servicio de estudios, entre otros.

Protocolos de comunicaciones

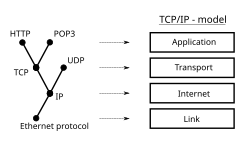

A Protocolo de comunicaciones es un conjunto de reglas para el intercambio de información sobre vínculos de red. En un pila de protocolos (ver también el Modelo OSI), cada protocolo aprovecha los servicios del Protocolo por debajo de ella. Un ejemplo importante de una pila de protocolos es HTTP (el Protocolo de la World Wide Web) corriendo TCP sobre IP (el Protocolos de Internet) sobre IEEE 802.11 (el protocolo Wi-Fi). Esta pila se utiliza entre el router inalámbrico y ordenador del usuario cuando el usuario está navegando por la web.

Mientras que el uso de capas de protocolo es hoy omnipresente en todo el campo de las redes de computadoras, ha sido históricamente criticado por muchos investigadores[13] por dos razones principales. En primer lugar, la pila de protocolos en esta forma de abstracción puede provocar una capa más alta funcionalidad duplicada de una capa más baja, un ejemplo es error de recuperación de una base por-link y forma end-to-end.14] En segundo lugar, es común que una implementación del protocolo en una capa puede requerir datos, estado o tratar información que sólo está presente en otra capa, derrotando así el punto de la separación de las capas en primer lugar. Por ejemplo, TCP utiliza el campo ECN en el Encabezado de IPv4 como una indicación de la congestión; IP es un capa de red el protocolo TCP es un capa de transporte Protocolo.

Protocolos de comunicación tienen características distintas. Pueden ser orientado a la conexión o sin conexión, puede utilizar modo circuito o conmutación de paquetes, y puede usar direccionamiento plano o direccionamiento jerárquico.

Hay muchos protocolos de comunicación, algunos de los cuales se describen a continuación.

IEEE 802

IEEE 802 se trata de una familia de estándares IEEE con redes de área local y redes de área metropolitana. El conjunto de protocolos IEEE 802 completa proporciona un conjunto diverso de capacidades de red. Los protocolos tienen un esquema de direccionamiento plano. Operan sobre todo en los niveles 1 y 2 de la Modelo OSI.

Por ejemplo, MAC tender un puente sobre (IEEE 802.1D) se ocupa con el enrutamiento de paquetes de Ethernet con un Spanning Tree Protocol. IEEE 802.1Q describe VLANs, y IEEE 802.1X X define un puerto-basado Control de acceso de red Protocolo, que forma la base para los mecanismos de autenticación de VLAN (pero también se encuentra en WLANs) – es lo que ve el usuario cuando el usuario tiene que introducir una "clave de acceso sin hilos".

Ethernet

Ethernet, llamado a veces simplemente LAN, es una familia de protocolos utilizados en redes LAN por cable, descrito por un conjunto de normas juntos llamado IEEE 802.3 Publicado por el Instituto de eléctrica y electrónica ingenieros.

LAN inalámbrica

LAN inalámbrica, también conocida como WLAN o WiFi, es probablemente el miembro más bien conocido de la IEEE 802 familia de protocolo para los usuarios domésticos de hoy. Es estandarizado por IEEE 802.11 y acciones de muchas propiedades con conexión por cable Ethernet.

Conjunto de protocolos de Internet

La Conjunto de protocolos de Internet, también llamado TCP/IP, es la base de redes todo moderna. Ofrece servicios de conexión-menos como orientado a la conexión sobre una red intrínsecamente no fiable por transmisión de datos-gramo en la Protocolo de Internet Nivel de (IP). En esencia, la suite de protocolo define el direccionamiento, identificación y enrutamiento de especificaciones para Protocolo de Internet versión 4 (IPv4) y para IPv6, la siguiente generación del Protocolo con mucho ampliada capacidad de direccionamiento.

SONET/SDH

Red óptica síncrona (SONET) y se estandardizan jerarquía Digital síncrona (SDH) la multiplexación protocolos de transferencia de varias secuencias de bits digitales sobre fibra óptica con láser. Originalmente fueron diseñados para el transporte de comunicaciones de modo de circuito de una variedad de diferentes fuentes, principalmente a la ayuda en tiempo real, sin comprimir, conmutación de circuitos voz codificada en SC. Formato (pulse-Code Modulation). Sin embargo, debido a su neutralidad de protocolo y características orientadas a transporte, SONET/SDH también era la elección obvia para el transporte de Modo de transferencia asíncrono Marcos (ATM).

Modo de transferencia asíncrono

Modo de transferencia asíncrono (ATM) es una técnica de conmutación para redes de telecomunicaciones. Utiliza asincrónica multiplexación por división de tiempo y codifica datos en pequeño, tamaño fijo células. Esto difiere de otros protocolos tales como la Conjunto de protocolos de Internet o Ethernet paquetes de tamaño variable uso o Marcos. ATM tiene semejanza tanto con circuito y paquete redes conmutadas. Esto es una buena opción para una red que debe manejar tanto tráfico de datos de alto rendimiento tradicional y en tiempo real, baja latencia contenido como voz y video. ATM utiliza un orientado a la conexión modelo en el que un circuito virtual debe ser establecida entre dos puntos antes de que comience el intercambio de datos reales.

Mientras que el papel de ATM está disminuyendo a favor de redes de próxima generación, todavía desempeña un papel en la última milla, que es la conexión entre un Proveedor de servicios Internet y el usuario.[15]

Estándares de celulares

Hay un número de diversos estándares celulares digitales, incluyendo: Sistema global para comunicaciones móviles (GSM), General Packet Radio Service (GPRS), cdmaOne, CDMA2000, Evolución de datos optimizados (EV-DO), Tasas de datos mejoradas para la evolución GSM (BORDE), Sistema universal de telecomunicaciones móviles (UMTS), Digitales telecomunicaciones inalámbricas mejoradas (DECT), Digitales AMPS (IS-136/TDMA), y Digital integrada mejorada red (iDEN).16]

Escala geográfica

| Red de computadoras tipos ámbito de aplicación espacial |

|---|

|

Una red se caracteriza por su capacidad física o su propósito organizacional. Uso de la red, incluyendo los derechos de acceso y la autorización de usuario difieren en consecuencia.

- Red de nanoescala

A comunicación de nanoescala red tiene componentes claves en la nanoescala como portadores del mensaje y aprovecha principios físicos diferentes a los mecanismos de comunicación de macroescala. Comunicación de nanoescala extiende comunicación muy pequeños sensores y actuadores como los que se encuentran en los sistemas biológicos y también tiende funcionar en entornos que serían demasiado duros para la comunicación clásica.[17]

- Red de área personal

A red de área personal (PAN) es una red de ordenadores usada para la comunicación entre computadoras y dispositivos tecnológicos de información cerca de una persona. Algunos ejemplos de dispositivos que se utilizan en una sartén son ordenadores personales, impresoras, máquinas de fax, teléfonos, PDAs, escáneres y hasta consolas de videojuegos. Una cacerola puede incluir dispositivos Wi-Fi y por cable. El alcance de un PAN se extiende típicamente a 10 metros.[18] Un PAN por cable generalmente se construye con conexiones USB y FireWire mientras que tecnologías como Bluetooth y comunicación infrarroja normalmente forman un revestimiento para inalámbrico.

- Red de área local

A red de área local (LAN) es una red que conecta ordenadores y dispositivos en un área geográfica limitado tal como un hogar, escuela, edificio de oficinas, o colocados cerca grupo de edificios. Cada equipo o dispositivo en la red es un nodo de. LAN por cable es muy probable que se basa en Ethernet tecnología. Nuevos estándares como UIT-T G.hn también proporcionan una forma para crear una LAN por cable usando el cableado existente, tales como cables coaxiales, líneas telefónicas y líneas eléctricas.[19]

Las características definitorias de una LAN, en contraste con una red de área amplia (WAN), son más tasas de transferencia de datos, rango geográfico limitado y la falta de confianza en líneas arrendadas para proporcionar conectividad. Ethernet actual u otro IEEE 802.3 Tecnologías de LAN operan a velocidades de transferencia de datos hasta 100 Gbit/s, estandarizados por IEEE en el 2010.20] En la actualidad, 400 Gbit/s Ethernet se está desarrollando.

Una LAN puede conectarse a una WAN utilizando un router.

- Red de área doméstica

A red de área doméstica (HAN) es una residencial LAN utilizada para la comunicación entre dispositivos digitales desplegados típicamente en el hogar, generalmente un pequeño número de computadoras personales y accesorios, como impresoras y dispositivos de computación móvil. Una función importante es la distribución de acceso a Internet, a menudo un servicio de banda ancha a través de TV por cable o línea de abonado digital Proveedor (DSL).

- Red de área de almacenamiento

A red de área de almacenamiento (SAN) es una red dedicada que proporciona acceso a consolidada, almacenaje de datos de nivel de bloque. SANs se usan principalmente para hacer que los dispositivos de almacenamiento, tales como arreglos de discos, bibliotecas de cintas y máquinas de discos ópticos, accesibles a los servidores para que los dispositivos aparecen como localmente conexión dispositivos al sistema operativo. Un SAN típicamente tiene su propia red de dispositivos de almacenamiento que no son generalmente accesibles a través de la red local con otros dispositivos. El costo y la complejidad de SANs se redujo en la década de 2000 a niveles permitiendo adoptar más ampliamente a través de empresas y entornos de pequeñas y medianas empresas.

- Red de área de campus

A red de área de campus (CAN) está conformada por una interconexión de LANs en un área geográfica limitada. Medios de transmisión (fibra óptica, cobre planta los equipos de red (switches, routers) CAT5 cableado, etcetera). pertenecen casi en su totalidad por el arrendatario de campus / propietario (una empresa, Universidad, gobierno, etcetera).

Por ejemplo, una red de campus de la Universidad es probable unir una variedad de edificios del campus para conectar universidades académicas o departamentos, la biblioteca y residencias de estudiantes.

- Red troncal

A red troncal es parte de una infraestructura de redes de ordenador que proporciona una ruta para el intercambio de información entre diferentes redes o subredes. Una columna vertebral puede unir diversas redes dentro del mismo edificio, en edificios o sobre un área amplia.

Por ejemplo, una gran empresa podría implementar una red troncal para conectar los departamentos que se encuentran alrededor del mundo. El equipo que une las redes departamentales constituye la columna vertebral de la red. Al diseñar una red troncal, rendimiento de la red y congestión en la red son factores críticos a tener en cuenta. Normalmente, la capacidad de la red es mayor que de las redes individuales conectadas a él.

Otro ejemplo de una red troncal es la Red troncal de Internet, que es el conjunto de redes de área extensa (WAN) y routers de núcleo que unir todas las redes conectadas a los Internet.

- Red de área metropolitana

A Red de área metropolitana (Hombre) es una red de computadora grande que abarca generalmente una ciudad o un gran campus.

- Red de área amplia

A red de área amplia (WAN) es una red informática que cubre una gran área geográfica como una ciudad, país o vanos distancias incluso intercontinentales. Una WAN utiliza un canal de comunicaciones que combina muchos tipos de medios de comunicación como líneas telefónicas, cables y ondas de aire. Una WAN a menudo hace uso de las instalaciones de transmisión proporcionadas por los portadores comunes, tales como las compañías telefónicas. Tecnologías WAN funcionan generalmente en las tres capas más bajas de la Modelo de referencia OSI:: la capa física, la capa de enlace de datosy la capa de red.

- Red privada de la empresa

Un red privada de la empresa es una red que se construye de una sola organización para interconectar sus oficinas (p. ej., centros de producción, oficinas centrales, oficinas remotas, tiendas) para que puedan compartir recursos informáticos.

- Red privada virtual

A red privada virtual (VPN) es una red superpuesta en que algunos de los enlaces entre nodos se realizan por conexiones abiertas o circuitos virtuales en una red más grande (por ejemplo, Internet) en vez de mediante cables físicos. Los protocolos de capa de enlace de datos de la red virtual se dicen que se transmite por un túnel a través de la red más grande cuando éste es el caso. Una aplicación común es comunicaciones seguras a través de la Internet pública, pero una VPN no tendrán funciones de seguridad explícitos, como el cifrado de autenticación o contenido. VPNs, por ejemplo, pueden utilizarse para separar el tráfico de las comunidades de diferentes usuarios sobre una red subyacente con características de seguridad fuerte.

VPN puede tener rendimiento de mejor esfuerzo o tenga un acuerdo de nivel de servicio definido (SLA) entre el cliente VPN y el proveedor de servicios VPN. Generalmente, una VPN tiene una topología punto a punto más compleja.

- Red de área global

A red de área global (GAN) es una red que se utiliza para apoyar el móvil a través de un número arbitrario de las redes LAN inalámbricas, las áreas de cobertura satelital, etcetera. El desafío clave en las comunicaciones móviles es entregar comunicaciones de usuario de una zona de cobertura local a otro. En proyecto de IEEE 802, se trata de una sucesión de terrestre redes LAN inalámbricas.[21]

Ámbito organizacional

Redes son manejadas típicamente por las organizaciones que poseen. Redes de las empresas privadas puedan utilizar una combinación de intranets y extranets. También puede proporcionar acceso a la red a la Internet, que no tiene único dueño y permite conectividad global prácticamente ilimitada.

Intranet

Un Intranet es un conjunto de redes que están bajo el control de una sola entidad administrativa. La intranet utiliza los IP Protocolo y herramientas basadas en IP como navegadores web y aplicaciones de transferencia de archivos. La entidad administrativa limita el uso de la intranet a sus usuarios autorizados. Por lo general, una intranet es la LAN interna de una organización. Una intranet grande normalmente tiene al menos un servidor de web para proporcionar a los usuarios información organizacional. Una intranet es nada con el router en una red de área local.

Extranet

Un Extranet es una red que también está bajo el control administrativo de una sola organización, pero admite la limitada conexión a una red externa específica. Por ejemplo, una organización puede proporcionar acceso a algunos aspectos de su intranet para compartir datos con sus socios comerciales o clientes. Estas entidades no son necesariamente confiables desde un punto de vista de seguridad. Conexión de red a una extranet es a menudo, pero no siempre, implementado mediante la tecnología WAN.

Interconexión de redes

Un interconexión de redes enruta la conexión de múltiples redes de computadoras mediante un campo común tecnología usando routers.

Internet

La Internet es el ejemplo más grande de un conjunto de redes. Es un sistema global de redes gubernamentales, académicas, empresariales, públicas y privadas interconectadas. Se basa en las tecnologías de red de la Conjunto de protocolos de Internet. Es el sucesor de la Advanced Research Projects Agency Network (ARPANET) desarrollado por DARPA de la Departamento de defensa de Estados Unidos. Internet es también la columna vertebral de comunicaciones subyacente a la World Wide Web (WWW).

Los participantes en el Internet usan una gran variedad de métodos de varios cientos documentados y a menudo estandarizados, protocolos compatibles con la Suite de protocolo de Internet y una dirección (sistemaDirecciones IP) administrado por el Internet asignados Numbers Authority y registros de la dirección. Los proveedores de servicios y grandes empresas intercambian información acerca de la accesibilidad los espacios de dirección a través de la Border Gateway Protocol (BGP), formando una malla en todo el mundo redundante de trayectorias de transmisión.

Darknet

A Darknet es una red de overlay, típicamente funcionando en internet, que sólo es accesible a través de software especializado. Una darknet es una red de anonimato donde las conexiones se hacen sólo entre pares confianza — a veces llamado "amigos" (F2F)[22]— uso no estándar protocolos de y puertos.

Acuñado es distinto de otros distribuidos Peer-to-peer redes como compartir es anónimo (es decir, Direcciones IP no son públicamente compartidos), y por lo tanto, los usuarios pueden comunicarse con poco temor de injerencias gubernamentales o corporativos.[23]

Enrutamiento de

Enrutamiento de es el proceso de selección de rutas de la red de transporte de tráfico de red. Enrutamiento se realiza para muchos tipos de redes, incluyendo conmutación de circuitos redes y redes de Packet switched.

En packet switched redes, enrutamiento dirige reenvío de paquetes (del tránsito de dirigido lógicamente paquetes de red desde su origen hacia su destino final) por intermedio nodos de. Nodos intermedios suelen ser dispositivos de hardware de red tales como enrutadores, puentes, puertas de enlace, cortafuegos, o interruptores. Uso general equipos también puede reenviar los paquetes y realizar encaminamiento, aunque no son hardware especializado y pueden sufrir de funcionamiento limitado. El proceso de distribución generalmente dirige la expedición sobre la base de tablas de enrutamiento, que mantener un registro de las rutas a varios destinos de la red. Por lo tanto, construir tablas de enrutamiento, que se celebran en el router memoria, es muy importante para la encaminamiento eficiente.

Por lo general hay varias rutas que se pueden tomar, y elegir entre ellos, diferentes elementos puede considerarse para decidir qué rutas instalados en la tabla de enrutamiento, tales como (ordenadas por prioridad):

- Longitud de prefijo:: donde más máscaras de subred son preferido (independiente si es dentro de un protocolo de enrutamiento o sobre el protocolo de enrutamiento diferentes)

- Métrica: donde un métrica de coste es preferido (sólo válido dentro de un mismo protocolo de enrutamiento)

- Distancia administrativa: en una distancia inferior es preferida (válido sólo entre diferentes protocolos de enrutamiento)

Algoritmos de encaminamiento más usan solamente una ruta de red a la vez. Multipath routing las técnicas permiten el uso de varias rutas alternativas.

Enrutamiento, en un sentido más estrecho del término, se pone en contraste a menudo con tender un puente sobre en su asunción que direcciones de red están estructurados y que direcciones similares implican proximidad dentro de la red. Direcciones estructurados permiten una sola entrada en la tabla Enrutamiento representar la ruta a un grupo de dispositivos. En redes grandes, estructura abordar (routing, en sentido estricto) supera a abordar no estructurados (puente). Enrutamiento se ha convertido en la forma dominante de direccionamiento en Internet. Puente es todavía ampliamente utilizado en entornos localizados.

Servicio de red

Servicios de red son aplicaciones organizadas por servidores en una red informática, a proporcionar alguna funcionalidad para los miembros o usuarios de la red, o a la propia red para funcionar.

La World Wide Web, Correo electrónico,[24] de la impresión y uso compartido de archivos de red son ejemplos de servicios de red conocidas. Servicios de red como DNS (Sistema de nombres de dominio) dar nombres para IP y Direcciones MAC (las personas recuerdan nombres como "nm.lan" mejor que números como "210.121.67.18"),[25] y DHCP para asegurar que el equipo de la red tiene una dirección IP válida.[26]

Servicios se basan generalmente en un Protocolo del servicio define el formato y la secuencia de mensajes entre clientes y servidores de ese servicio de red.

Rendimiento de la red

Calidad de servicio

Dependiendo de los requisitos de instalación, rendimiento de la red generalmente se mide por la calidad de servicio de un producto de telecomunicaciones. Los parámetros que afectan esta típicamente pueden incluir rendimiento de procesamiento, de la inquietud, tasa de error de bit y latencia de.

La siguiente lista da ejemplos de las medidas de rendimiento de red para una red de conmutación de circuitos y un tipo de red de conmutación de paquetes, es decir ATM:

- Redes de conmutación de circuitos: en circuito conmutado redes, rendimiento de la red es sinónimo de la grado de servicio. El número de llamadas rechazadas es una medida de qué tan bien está realizando la red bajo cargas de tráfico pesado.[27] Otros tipos de medidas de desempeño pueden incluir el nivel de ruido y eco.

- ATM: En un Modo de transferencia asíncrono Red (ATM), el rendimiento puede ser medido por la velocidad de línea, calidad de servicio (QoS), transferencia de datos, tiempo de conexión, estabilidad, tecnología, mejoras de técnica y módem de modulación.[28]

Hay muchas maneras de medir el rendimiento de una red, ya que cada red es diferente en naturaleza y el diseño. Rendimiento se puede también modelar en vez de medido. Por ejemplo, diagramas de transición de estado a menudo se utilizan para rendimiento cola modelo en una red de conmutación de circuitos. El planificador de red utiliza estos diagramas para analizar cómo la red se realiza en cada Estado, asegurando que la red está óptimamente diseñada.[29]

Congestión en la red

Congestión en la red ocurre cuando un enlace o un nodo está llevando tantos datos que su calidad de servicio se deteriora. Efectos típicos incluyen retardo de cola, pérdida de paquetes o la bloqueo de nuevas conexiones. Una consecuencia de estos últimos que dos es incremental que aumenta en ofrece carga conducir sólo a pequeño aumento en la red rendimiento de procesamiento, o a una reducción real en el rendimiento de la red.

Protocolos de red que agresivo el uso retransmisiones para compensar el paquete pérdida tienden a mantener los sistemas en un estado de congestión de la red, incluso después de la carga inicial se reduce a un nivel que no induciría normalmente la congestión de la red. Por lo tanto, redes que utilizan estos protocolos pueden exhibir dos Estados estables en el mismo nivel de carga. El estado estable con bajo rendimiento se conoce como colapso congestiva.

Uso de las redes modernas control de la congestión y evitación de la congestión técnicas para tratar de evitar el colapso de la congestión. Estos incluyen: backoff exponencial en protocolos tales como 802.11's CSMA/CA y el original Ethernet, ventana reducción de la TCP, y Feria de formación de colas en dispositivos tales como enrutadores. Otro método para evitar los efectos negativos de la congestión de la red es implementación de esquemas de prioridad, por lo que algunos paquetes se transmiten con mayor prioridad que otros. Esquemas de prioridad no resuelven la congestión en la red por sí mismos, sino ayudan a paliar los efectos de la congestión para algunos servicios. Un ejemplo de esto es 802.1P. Un tercer método para evitar la congestión de la red es la asignación explícita de recursos de red para flujos específicos. Un ejemplo de ello es el uso de las oportunidades de transmisión libre de contención (CFTXOPs) en el UIT-T G.hn estándar, que proporciona alta velocidad (hasta 1 Gbit/s) Red de área local en casa los cables existentes (líneas eléctricas, líneas telefónicas y cables coaxiales).

Para Internet RFC 2914 aborda al tema de control de la congestión en detalle.

Red resistencia

Red resistencia es "la capacidad de proporcionar y mantener un nivel aceptable de servicio en el frente de fallas y desafíos para el funcionamiento normal."[30]

Seguridad

Seguridad de la red

Seguridad de la red consiste en las disposiciones y las políticas adoptadas por el Administrador de la red para prevenir y controlar no autorizado acceso, uso indebido, modificación o denegación de la red informática y sus recursos de red accesible.[31] Seguridad de la red es la autorización de acceso a datos en una red, que es controlado por el administrador de red. Los usuarios son asignados un ID y una contraseña que les permite acceso a información y programas dentro de su autoridad. Seguridad de red se utiliza en una variedad de redes de ordenadores tanto públicas como privadas, para garantizar transacciones diarias y las comunicaciones entre empresas, organismos gubernamentales y particulares.

Vigilancia de la red

Vigilancia de la red es el seguimiento de datos que se transfieren por redes informáticas tales como la Internet. La supervisión se realiza clandestinamente y se puede hacer por o a instancias de los gobiernos, las corporaciones, las organizaciones criminales o individuos. Pueden o pueden no ser legal y pueden o pueden no requerir autorización de un tribunal u otro organismo independiente.

Computadoras y programas de vigilancia de la red están muy extendidos hoy en día, y casi todo el tráfico de Internet es o potencialmente podría controlarse pistas para actividades ilegales.

La vigilancia es muy útil para los gobiernos y aplicación de la ley para mantener la control social, reconocer y controlar las amenazas y prevenir/investigar Penal actividad. Con el advenimiento de programas tales como el Total Information Awareness Programa de tecnologías tales como equipos de vigilancia de alta velocidad y Biometría software y las leyes tales como la Comunicación de asistencia para la aplicación de la ley, los gobiernos ya poseen una capacidad sin precedentes para vigilar las actividades de los ciudadanos.[32]

Sin embargo, muchos derechos civiles y privacidad grupos, tales como Reporteros sin fronteras, la Electronic Frontier Foundationy la Unión Americana de libertades civiles— han expresado preocupación de que aumentar la vigilancia de los ciudadanos puede llevar a una vigilancia total sociedad, con limitadas libertades políticas y personales. Temores como este han llevado a numerosos pleitos tales como Hepting v. AT & T.[32][33] La hacktivista Grupo Anónimo ha hackeado en sitios web de gobierno en protesta por lo que considera "vigilancia draconiana".[34][35]

Final para terminar el cifrado

End-to-end cifrado (E2EE) es un comunicaciones digitales paradigma de la protección ininterrumpida de datos viajar entre dos partes comunicantes. Se trata de la parte de origen cifrado de datos por lo que sólo el destinatario pueden descifrarlo, con ninguna dependencia de terceros. End-to-end cifrado evita a intermediarios, tales como Proveedores de Internet o proveedores de servicios de aplicación, de descubrir o manipulación de comunicaciones. End-to-end cifrado generalmente protege tanto confidencialidad y integridad.

Ejemplos de cifrado end-to-end PGP para Correo electrónico, OTR para mensajería instantánea, ZRTP para telefonía, y TETRA para la radio.

Típico servidor-sistemas de comunicaciones basados no incluyen el cifrado end-to-end. Estos sistemas sólo pueden garantizar la protección de las comunicaciones entre clientes y servidores, no entre las propias partes comunicantes. Son ejemplos de sistemas no-E2EE Google Talk, Yahoo Messenger, Facebook, y Dropbox. Algunos sistemas por ejemplo LavaBit y SecretInk, incluso se han descrito como ofrece cifrado de "end-to-end" cuando no lo hacen. Algunos sistemas que normalmente ofrecen cifrado end-to-end resultaron para contener un puerta trasera que subvierte la negociación de la clave de cifrado entre las partes comunica, por ejemplo Skype o Hushmail.

El paradigma de end-to-end cifrado no abordan directamente los riesgos en los extremos de comunicaciones, como la explotación técnica de clientes, mala calidad generadores de números aleatorios, o Fideicomiso clave. E2EE también no responde a Análisis de tráfico, que se refiere a cosas tales como las identidades de los puntos finales y los tiempos y cantidades de mensajes que se envían.

Vistas de redes

Los usuarios y los administradores de red normalmente tienen diferentes puntos de vista de sus redes. Los usuarios pueden compartir las impresoras y algunos servidores de un grupo de trabajo, que generalmente son en la misma ubicación geográfica y están en la misma LAN, mientras que un administrador de red es responsable de mantener esa red y corriente. A comunidad de intereses tiene menos de una conexión de ser en un área local y debe ser considerado como un conjunto de usuarios ubicados arbitrariamente que comparten un conjunto de servidores y posiblemente también comunicarse a través de Peer-to-peer tecnologías.

Los administradores de red pueden ver redes desde una perspectiva física y lógica. La perspectiva física implica ubicación geográfica física de cableado y los elementos de red (por ejemplo, enrutadores, puentes y gateways de capa de aplicación) que se interconectan a través de los medios de transmisión. Redes lógicas, llamadas, en la arquitectura de TCP/IP, subredes, mapa sobre uno o más medios de transmisión. Por ejemplo, una práctica común en un campus de edificios es hacer un juego de cables de LAN de cada edificio parece una subred común, utilizando LAN virtual (VLAN) tecnología.

Los usuarios y administradores son conscientes, en grados variables, de las características de confianza y alcance de una red. Otra vez utilizando la terminología arquitectónica de TCP/IP, un Intranet es una comunidad de interés bajo administración privada generalmente por una empresa y sólo es accesible por los usuarios autorizados (por ejemplo, empleados).[36] Intranets no tiene que estar conectado a Internet, pero generalmente tienen una conexión limitada. Un Extranet es una extensión de una intranet que permite a comunicaciones seguras a usuarios fuera de la intranet (por ejemplo, socios, clientes).[36]

Extraoficialmente, el Internet es el conjunto de usuarios, empresas y proveedores de contenido que están interconectados por Proveedores de servicios de Internet (ISP). Desde un punto de vista de ingeniería, el Internet es el conjunto de subredes y agregados de subredes, que comparten el Dirección IP espacio e intercambiar información sobre la accesibilidad de las direcciones IP utilizando el Border Gateway Protocol. Por lo general, la legible para humanos nombres de servidores se traducen a direcciones IP, transparente a los usuarios, mediante la función de directorio de la Sistema de nombres de dominio (DNS).

Través de Internet, puede ser Business-to-business (B2B), Business-to-consumer (B2C) y consumidor a consumidor (C2C) comunicaciones. Cuando se intercambia dinero o información sensible, las comunicaciones son aptas para ser protegidas por algún tipo de seguridad en las comunicaciones mecanismo. Intranets y extranets pueden ser superpuestos con seguridad en Internet, sin ningún tipo de acceso por usuarios Internet en general y los administradores, con seguro Red privada virtual Tecnología (VPN).

Ver también

- Comparación de software de diagrama de red

- Ciberespacio

- Historia de Internet

- Simulación de redes

- Diseño y planificación de redes

Referencias

- ^ Definición de red de computadoras, obtenido 2011-11-12

- ^ "ИСТОРИЯ О ТОМ, КАК ПИОНЕР КИБЕРНЕТИКИ ОКАЗАЛСЯ НЕ НУЖЕН СССР" [La historia de cómo un pionero de la cibernética se convirtió en innecesario a la URSS]. RIA.ru (en ruso). МИА «РОССИЯ СЕГОДНЯ». 2010-08-09. 2015-03-04.

ГЛАВНЫМ ДЕЛОМ ЖИЗНИ КИТОВА, УВЫ, НЕ ДОВЕДЕННЫМ ДО ПРАКТИЧЕСКОГО ВОПЛОЩЕНИЯ, МОЖНО СЧИТАТЬ РАЗРАБОТКУ ПЛАНА СОЗДАНИЯ КОМПЬЮТЕРНОЙ СЕТИ (ЕДИНОЙ СЕТИ ГОСУДАРСТВЕННОЙ ВЫЧИСЛИТЕЛЬНЫХ ЦЕНТРОВ - ЕГСВЦ) ДЛЯ УПРАВЛЕНИЯ НАРОДНЫМ ХОЗЯЙСТВОМ И ОДНОВРЕМЕННО ДЛЯ РЕШЕНИЯ ВОЕННЫХ ЗАДАЧ. ЭТОТ ПЛАН АНАТОЛИЙ ИВАНОВИЧ ПРЕДЛОЖИЛ СРАЗУ В ВЫСШУЮ ИНСТАНЦИЮ, НАПРАВИВ В ЯНВАРЕ 1959 ГОДА ПИСЬМО ГЕНСЕКУ КПСС НИКИТЕ ХРУЩЕВУ. НЕ ПОЛУЧИВ ОТВЕТА (ХОТЯ НАЧИНАНИЕ НА СЛОВАХ БЫЛО ПОДДЕРЖАНО В РАЗЛИЧНЫХ КРУГАХ), ОСЕНЬЮ ТОГО ЖЕ ГОДА ОН ЗАНОВО НАПРАВЛЯЕТ НА САМЫЙ ВЕРХ ПИСЬМО, ПРИЛОЖИВ К НЕМУ СТРАНИЧНЫЙ 200 ДЕТАЛЬНЫЙ ПРОЕКТ, ПОЛУЧИВШИЙ НАЗВАНИЕ 'КРАСНОЙ КНИГИ'. [Uno puede mirar el opus magnum de carrera de Kitov como su elaboración del plan – lamentablemente nunca traído en forma práctica, para el establecimiento de una red de ordenadores (la unificado estado red de computadora centros – EGSVTs) para el control de la economía nacional y al mismo tiempo para la resolución de tareas militares. Anatolii Ivanovich presentó este plan a los niveles más altos, enviar una carta en enero de 1959 el Secretario General del partido comunista de la Unión Soviética Nikita Khrushchev. No recibir una respuesta (aunque apoyado en diversos círculos), en el otoño de ese mismo año otra vez envió una carta a la cima, anexando un plan de proyecto detallado de 200 páginas, llamado el 'libro rojo']

- ^ Chris Sutton. "Internet empezó 35 años atrás en UCLA con primer mensaje enviado entre dos ordenadores nunca". UCLA. Archivado de el original en 08 de marzo de 2008.

- ^ Ethernet: Conmutación de paquetes distribuida para las redes locales, Robert M. Metcalfe y David R. Boggs, comunicaciones del ACM (pp 395-404, Vol. 19, no. 5), julio de 1976.

- ^ a b Spurgeon, Charles E. (2000). Ethernet la guía definitiva. O ' Reilly & Associates. ISBN 1-56592-660-9.

- ^ [1], Las desventajas de la tecnología por cable, Laura Acevedo, exigen a los medios de comunicación.

- ^ "Aplicación de CPIP de Bergen Linux User Group". Blug.Linux.no. 2014-03-01.

- ^ A. Hooke (septiembre de 2000), Internet Interplanetaria (PDF), Tercer simposio internacional anual sobre tecnologías de Radio avanzado, archivado de el original (PDF) en 2012-01-13, obtenido 2011-11-12

- ^ "Definir el interruptor".. WWW.Copro.com. 8 de abril, 2008.

- ^ "qué dispositivos de puente y hacer puente para redes de computadoras".

- ^ a b D. Andersen; H. Balakrishnan; M. Kaashoek; R. Morris (Octubre de 2001), Redes de recubrimiento resistente, Association for Computing Machinery, obtenido 2011-11-12

- ^ "Final sistema Multicast". sitio web del proyecto. Universidad Carnegie-Mellon. 25 de mayo, 2013.

- ^ Wakeman, I (Ene de 1992). "Acodar considerado dañoso". Red de IEEE:: 20 – 24.

- ^ KUROSE, James; Ross, Kieth (2005). Redes de computadoras: Un enfoque de arriba hacia abajo. Pearson.

- ^ Para una interesante reseña de las tecnologías involucradas, incluyendo el apilado profundo de protocolos de comunicaciones utilizados, ver.Martin, Thomas. "Principios de diseño para soluciones de acceso basadas en ADSL" (PDF). 18 de junio 2011.

- ^ Paetsch, Michael (1993): La evolución de las comunicaciones móviles en los Estados Unidos y Europa. Regulación, tecnología y mercados. Boston, Londres: Artech House (biblioteca de comunicaciones móviles de la casa de Artech).

- ^ Redes de comunicación de escala nanométrica, Bush, S. F., ISBN 978-1-60807-003-9, Casa de Artech, 2010. [2]

- ^ "red de área personal (PAN)". 29 de enero, 2011.

- ^ Nuevo estándar mundial para el hogar totalmente conectado a la red, ITU-T, 2008-12-12, obtenido 2011-11-12

- ^ Fuerza de tarea de IEEE P802.3ba 40Gb/s y 100Gb/s Ethernet, obtenido 2011-11-12

- ^ "Conexiones inalámbricas de banda ancha móvil (MBWA)". 2011-11-12.

- ^ Mansfield-Devine, Steve (diciembre de 2009). "Acuñado". Seguridad y fraude de computadora. 2009 (12): 4 – 6. doi:10.1016/S1361-3723 (09) 70150-2.

- ^ Madera, Jessica (2010). "La Darknet: una Revolución Digital de derechos de autor" (PDF). Diario de Richmond de la ley y la tecnología. 16 (4). 25 de octubre 2011.

- ^ rfc5321

- ^ RFC 1035, Nombres de dominio-implementación y especificación, P. Mockapetris (noviembre de 1987)

- ^ Peterson LL, Davie BS. (2011). Redes de computadoras: Un enfoque de sistemas.

- ^ Manual de ingeniería de Teletráfico (PDF), UIT-T estudio 2, archiva de el original (PDF) en el 2007-01-11

- ^ Revista de telecomunicaciones Online, Americas de enero de 2003, número destacados, exclusivo en línea: acceso de banda ancha de máximo rendimiento, recuperado encendido 13 de febrero de 2005.

- ^ "Diagramas de transición de estado". 13 de julio, 2003.

- ^ "definiciones: capacidad de recuperación". Investigación ResiliNets iniciativa. 2011-11-12.

- ^ Simmonds, A; Sandilands, P; van Ekert, L (2004). "Una ontología de ataque de seguridad de red". Notas de la Conferencia en informática. Notas de la Conferencia en informática. 3285: 317-323. ISBN 978-3-540-23659-7. doi:10.1007/978-3-540-30176-9_41.

- ^ a b "Es Estados Unidos, convirtiendo en una sociedad de vigilancia?". Unión Americana de libertades civiles. 13 de marzo, 2009.

- ^ "monstruo más grande, las cadenas más débiles: el crecimiento de una sociedad de vigilancia estadounidense" (PDF). Unión Americana de libertades civiles. 15 de enero de 2003. 13 de marzo, 2009.

- ^ "Anónimos hacks sitios del gobierno de UK sobre 'vigilancia draconiana'", Emil Protalinski, ZDNet, 07 de abril de 2012, recuperado el 12 de marzo de 2013

- ^ Hacktivistas en el frente batalla por internet Obtenido el 17 de junio de 2012

- ^ a b RFC 2547

![]() Este artículo incorporamaterial de dominio público desde el Administración de servicios generales documento "Federal Standard C 1037".

Este artículo incorporamaterial de dominio público desde el Administración de servicios generales documento "Federal Standard C 1037".

Lectura adicional

- Shelly, Gary, et al. "Descubriendo los equipos" 2003 edición.

- Wendell Odom, Rus Healy, Denise Donohue. (2010) CCIE enrutamiento y conmutación. Indianapolis, IN: Cisco Press

- KUROSE James F y Keith: redes de computadoras: un enfoque de arriba hacia abajo con el Internet, Pearson Educación, 2005.

- William Stallings, Equipo de red con la tecnología y protocolos de Internet, Pearson Educación, 2004.

- Publicaciones importantes en redes de computadoras

- Arquitectura de comunicación y protocolos de red: modelo de capas OSI red arquitectura 7

- Dimitri Bertsekas, y Robert Gallager, "Redes de datos," Prentice Hall, 1992.

Enlaces externos

- ‹See Tfd›Creación de redes en DMOZ

- Información de fabricante de Ethernet de IEEE

- Una guía de siglas redes de computadoras