Spam de correo electrónico

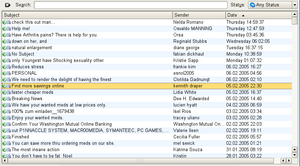

Spam de correo electrónico, también conocido como correo electrónico no deseado es un subconjunto de correo electrónico basura por el que un solo mensaje no solicitado es enviado por Correo electrónico.

Muchos mensajes de spam de correo electrónico son comerciales por naturaleza, pero también pueden contener mensajes de spam de correo electrónico enlaces disfrazados parecen ser sitios web familiar pero de hecho llevar a phishing sitios web o sitios que alojan malware. Correo electrónico de spam también puede incluir malware como scripts u otros accesorios de archivo ejecutable. Definiciones de spam utilizada para incluir el aspecto que similares mensajes de correo electrónico se envían en el bulto pero con la llegada de los robots y tecnología bot mejora que el uso de la palabra "bulto" ha convertido en obsoleto como definiciones están cambiando para adaptarse con el adelanto en tecnología. Los bots ahora envían correo individualmente hecho a mano y los mensajes ya no son necesariamente los mismos. [1][2][3][4] El contrario de "spam" a veces se llama "jamón".[5] Spam es el nombre Spam carne de almuerzo a modo de un Sketch de Monty Python que Spam es representado como ubicua e inevitable.[6]

Correo electrónico de spam ha crecido constantemente desde la década de 1990. Redes de bots, redes de virus de la-los ordenadores infectados, se utilizan para enviar el 80% del spam[citación necesitada]. Puesto que el costo del spam recae en su mayoría por el destinatario,[7] es efectivamente franqueo debido de la publicidad.

La condición jurídica de spam varía de una jurisdicción a otra. En los Estados Unidos, spam fue declarado legal por la CAN-SPAM Act de 2003 siempre y cuando el mensaje se adhiere a ciertas especificaciones. Proveedores de Internet han tratado de recuperar el costo del spam a través de demandas contra los spammers, aunque han sido sobre todo fracasados en recoger daños a pesar de ganar en la corte.[8][9]

Los spammers recogen direcciones de correo electrónico de salas de chat, sitios web, listas de clientes, grupos de noticias y virus que cosechan de libretas de direcciones de los usuarios, estas direcciones de correo electrónico cosechados a veces también se venden a otros spammers. También, una cierta clase de robots, a menudo llamados "robots de colección" enviar spam a dominios enteros con el fin de identificar las direcciones de correo electrónico que no despide, que se añaden a una base de datos de spam comercial. También utilizan una práctica conocida como "correo electrónico anexando" o "suficiente" en el que utilizan información sobre su destino (como una dirección postal) para Buscar dirección de correo electrónico de destino. Gran parte del spam es enviado a direcciones de correo electrónico válida. Según el grupo de trabajo mensaje contra el abuso, la cantidad de correo no deseado fue entre 88-92% de mensajes de correo electrónico enviada en el primer semestre de 2010.[10]

Contenido

- 1 Resumen

- 2 Tipos

- 2.1 Spamvertised sitios

- 2.2 Más comunes productos anunciados

- 2.3 419 estafas

- 2.4 Phishing

- 3 Técnicas de spam

- 3.1 Anexar

- 3.2 Spam con imágenes

- 3.3 Spam en blanco

- 3.4 Spam de retrodispersión

- 4 Legalidad

- 4.1 Unión Europea

- 4.2 Canadá

- 4.3 Australia

- 4.4 Estados Unidos

- 4.5 Otras leyes

- 5 Engaño y fraude

- 6 Robo del servicio

- 6.1 Efectos secundarios

- 7 Estadísticas y estimaciones

- 7.1 Mayor cantidad de spam recibido

- 7.2 Costo de spam

- 7.3 Origen del spam

- 8 Técnicas anti-spam

- 9 Cómo los spammers operan

- 9.1 Recopilación de direcciones

- 9.2 Entrega de mensajes de spam

- 9.3 Ofuscar el contenido de los mensajes

- 9.4 Servicios de apoyo a spam

- 10 Relacionados con vocabulario

- 11 Historia

- 12 Véase también

- 13 Referencias

- 14 Lectura adicional

- 15 Acoplamientos externos

Resumen

Desde el comienzo de la Internet (la ARPANET), se ha prohibido el envío de correo basura. Gary Thuerk envió el primer mensaje de spam de correo electrónico en 1978 a 600 personas. Él fue reprendido y dijo no volver a hacerlo. [11] La prohibición de spam por el Términos de servicio/Política de uso aceptable (ToS/AUP) de los proveedores de servicios internet (ISP) y presión de los compañeros. Incluso con 1 mil usuarios correo electrónico no deseado para la publicidad no es sostenible, y con 1 millón de usuarios no es sólo práctico,[12] pero también costoso.[13] Se estimó que el spam coste empresas del orden de $ 100 billones en 2007.[14] Como la magnitud del problema del spam ha crecido, ISPs y el público han convertido al gobierno para el alivio del spam, que no ha podido materializarse.[15]

Tipos

Spam a varias definiciones varía por fuente.

- Correo electrónico masivo no solicitado (UBE), correo electrónico no solicitado, enviado en grandes cantidades.

- Correo electrónico comercial no solicitado (UCE), esta definición más restrictiva es utilizada por los reguladores cuyo mandato consiste en regular el comercio, como los Estados Unidos. Comisión Federal de comercio.

Spamvertised sitios

Muchos correos electrónicos de spam contienen direcciones URL a un sitio web o sitios Web. Según un Cyberoam Informe en 2014, hay un promedio de 54 billones de mensajes de spam enviados cada día. "productos farmacéuticos (Viagra y similares) saltaban hasta un 45% desde el análisis del último cuarto, llevando paquete de spam de este trimestre. Correos electrónicos que tienen por objeto ofrecer puestos de trabajo con dinero en efectivo rápido y fácil vienen en el número dos, que representa aproximadamente el 15% de todo el correo spam. Y redondeo en el número tres son correos spam sobre productos de la dieta (como Garcinia gummi-gutta o Garcinia Cambogia), representa aproximadamente el 1%." [16]

Más comunes productos anunciados

Según información recopilada por Commtouch Software Ltd., spam de correo electrónico para el primer trimestre de 2010 puede desglosarse como sigue.[mejor fuente es necesitada] [17]

| Farmacia | 81% |

|---|---|

| Réplica | 5.40% |

| Potenciadores de | 2.30% |

| Phishing | 2.30% |

| Grados[17] | 1.30% |

| Casino | 1% |

| Pérdida de peso | 0.40% |

| Otros | 6.30% |

419 estafas

Avanzar fraude cuota spam como el Estafa nigeriana de "419" puede enviarse por un solo individuo de una cibercafé en un país en vías de desarrollo. Organizado"cuadrillas del spam"operar desde sitios establecidos por la Mafia rusa, con césped batallas y matanzas de la venganza a veces.[18]

Phishing

Spam es también un medio para estafadores Para estafa los usuarios a ingresar información personal en sitios falsos utilizando correos electrónicos forjaron para ver como son de los bancos u otras organizaciones, tales como PayPal. Esto se conoce como phishing. Se denomina phishing dirigido, donde se utiliza información sobre el destinatario para crear correos electrónicos falsificados, lanza-phishing.[19]

Técnicas de spam

Anexar

Si un vendedor tiene una base de datos que contienen nombres, direcciones y números de teléfono de los clientes, puede pagar tener su base de datos compara con una base de datos externa que contiene direcciones de correo electrónico. La empresa entonces tiene los medios para enviar correo electrónico a personas que no hayan solicitado de correo electrónico, que puede incluir a personas que han retenido deliberadamente su dirección de correo electrónico.[20]

Spam con imágenes

Spam con imágenes, o spam basado en imágenes,[21][22] es un método ofuscadamente en que el texto del mensaje se almacena como un GIF o JPEG la imagen y aparece en el correo electrónico. Esto evita que los filtros de spam basado en texto de detecta y bloquea los mensajes de spam. Imagen spam fue presuntamente emplear en mediados de la década de 2000"bomba y descarga"las existencias.[23]

A menudo, spam de la imagen contiene texto sin sentido, generado por ordenador que simplemente molesta al lector. Sin embargo, la nueva tecnología en algunos programas intenta leer las imágenes intentando encontrar texto en estas imágenes. Estos programas no son muy precisos y a veces filtran imágenes inocentes de productos, como un cuadro que tiene palabras en él.

Una técnica más nueva, sin embargo, es utilizar una animación GIF imagen que contiene texto en su estructura inicial, o a retorcer las formas de las letras en la imagen (como en CAPTCHA) para evitar la detección por reconocimiento óptico de caracteres herramientas.

Spam en blanco

En blanco spam es spam, falta de un anuncio de carga. El cuerpo del mensaje a menudo falta en conjunto, así como la línea de asunto. Aún así, se ajusta a la definición de spam debido a su naturaleza como correo electrónico no solicitado a granel.[24]

Spam en blanco puede originado de diferentes maneras, ya sea intencional o involuntariamente:

- Spam en blanco puede han sido enviado una ataque de cosecha de directorio, una forma de ataque de Diccionario para la recogida de direcciones válidas de un proveedor de servicio de correo electrónico. Puesto que el objetivo de este ataque es usar los rebotes para separar direcciones no válidas de los válidos, los spammers pueden prescindir de la mayoría de los elementos de la cabecera y el cuerpo de todo mensaje y todavía alcanzar sus metas.

- Spam en blanco también puede ocurrir cuando un spammer se olvida o no de lo contrario agregar la carga útil cuando él o ella establece el spam que se ejecuta.

- Cabeceras de spam a menudo en blanco aparecen truncados, lo que sugiere que problemas con el ordenador pueden haber contribuido a este problema — de software spam mal escrito a mal funcionamiento de servidores de transmisión, o cualquier problema que puede truncar líneas de encabezado del cuerpo del mensaje.

- Algunos spam parece estar en blanco cuando en realidad no lo es. Un ejemplo de esto es el VBS. Gusano de correo electrónico Davinia.B[25] que se propaga a través de mensajes de ningún asunto y aparece en blanco, cuando en realidad utiliza código HTML para descargar otros archivos.

Spam de retrodispersión

Backscatter es un efecto secundario del spam de correo electrónico, virus y gusanos de, donde envían recibir spam y otro correo de servidores de correo electrónico mensajes de despedida a una parte inocente. Esto ocurre porque el mensaje original remitente de sobres forja para contener la dirección de correo electrónico de la víctima. Una proporción muy grande de tal correo electrónico se envía con un forjado De: cabecera, que el remitente de sobres.

Puesto que estos mensajes no fueron solicitados por los destinatarios, son sustancialmente similares entre sí y se entregan en cantidades a granel, califican como correo electrónico masivo no solicitado o spam. Como tal, los sistemas que generan retrodispersión de correo electrónico pueden llegar a publicarse en varios DNSBLs y en violación de proveedores de servicios de Internet' Términos de servicio.

Legalidad

Enviar correo basura viola el política de uso aceptable (AUP) de casi todos Proveedores de servicios de Internet. Los proveedores varían en su voluntad o capacidad para hacer cumplir sus AUPs. Algunos activamente cumplir sus términos y cancelar cuentas de los spammers sin previo aviso. Algunos ISPs falta suficiente personal o habilidades técnicas para la aplicación, mientras que otros pueden ser reacios a imponer condiciones restrictivas contra clientes rentables.

Como el destinatario lleva directamente el costo de entrega, almacenamiento y procesamiento, se podría considerar spam como el equivalente electrónico del correo no deseado de "franqueo".[7][26] Debido al bajo costo de envío de correo electrónico no solicitado y el beneficio potencial que, algunos creen que sólo estricto cumplimiento legal puede detener el correo basura. La coalición contra la correo electrónico comercial no solicitado (CAUCE) argumenta que "Hoy en día, gran parte del volumen de spam es enviado por delincuentes profesionales y los hackers malintencionados que no se detendrá hasta que están todos detenidos y puestos en la cárcel".[27]

Unión Europea

Todos los países de la Unión Europea han aprobado leyes que específicamente spam.

Artículo 13 de la Unión Europea Directiva sobre privacidad y comunicaciones electrónicas (2002/58/CE) establece que la EU los Estados miembros adoptarán las medidas apropiadas para garantizar que las comunicaciones no solicitadas con fines de marketing directo no se permitieron sin el consentimiento de los suscriptores interesados o con respecto a los suscriptores que no deseen recibir dichas comunicaciones, la elección entre estas opciones que se determinará por la legislación nacional.

En el Reino Unido, por ejemplo, correos electrónicos no solicitados no se pueden enviar a un suscriptor individual a menos que se cuente con autorización previa o a menos que exista una relación previa entre las partes.[28] Las regulaciones pueden ser forzada contra una sociedad que ofende o individuales en cualquier lugar de la Unión Europea. El Comisionado de informaciónde oficina tiene la responsabilidad de la aplicación de correos electrónicos no solicitados y considera que las denuncias sobre violaciones. Incumplimiento de un aviso de cumplimiento es un delito sujeto a una multa de hasta £500.000.[29]

Canadá

El Gobierno de Canadá ha pasado legislación anti-spam llamada el Lucha contra Internet y Wireless Spam Act[30] lucha contra el spam.[31]

Australia

En Australia, la legislación es la SPAM Act de 2003, que cubre algunos tipos de spam de correo electrónico y teléfono y entró en vigor el 11 de abril de 2004. La ley de Spam dispone que "los mensajes electrónicos comerciales no solicitados deben no ser enviados." Si un correo electrónico no solicitado depende de si el remitente tiene consentimiento. Consentimiento puede ser expreso o inferido. Consentimiento expreso es cuando alguien manda directamente a un remitente para enviar correos electrónicos, por ejemplo al optar en. Consentimiento se puede también deducir de la relación comercial entre el remitente y el destinatario o si el destinatario visible publica su dirección de correo electrónico en un lugar público (como en un sitio web).[32] Las sanciones son de hasta 10.000 unidades de multa, o 2.000 unidades de pena para una persona que no sea una persona jurídica.

Estados Unidos

En los Estados Unidos, la mayoría Estados había promulgadas leyes anti-spam durante fines de los 1990s y 2000s temprano. Muchos de estos han sido norma por la menos restrictiva CAN-SPAM Act de 2003 ("CAN-SPAM").[33]

El spam es legalmente permitido según la CAN-SPAM, siempre y cuando satisfaga ciertos criterios: no línea de un tema "veraz", forjada información en los encabezados de técnicos o dirección del remitente y otros requisitos menores. Si no cumple con alguno de estos requisitos el spam es ilegal. Sanciones agravadas o aceleradas se aplican si el spammer cosecha las direcciones de correo electrónico usando los métodos descritos anteriormente.

Una revisión de la efectividad de la CAN-SPAM en 2005 por la Comisión Federal de Comercio (la agencia encargada de aplicación de CAN-SPAM) declaró que la cantidad de spam sexo explícito ha disminuido significativamente desde el 2003 y el volumen total había comenzado a nivel de.[34] Senador Quemaduras de Conrado, un patrocinador principal, señalado que "orden es clave en cuanto a la legislación de la CAN-SPAM." en 2004, menos del uno por ciento del spam conformó con CAN-SPAM.[35] En contraste con la evaluación de la FTC, muchos observadores consideran que CAN-SPAM después de haber fracasado en su propósito de reducir el spam.[36][37]

Otras leyes

Acceso privado propiedad de recursos de la computadora sin permiso del propietario es ilegal bajo delitos informáticos Estatutos en la mayoría de las Naciones. Deliberada propagación de virus informáticos, también es ilegal en los Estados Unidos y otros países. Así, algunos comportamientos comunes de los spammers son criminales sin importar la legalidad de spamming por sí. Incluso antes del advenimiento de las leyes específicamente prohibir o regular el spam, los spammers con éxito fueron procesados bajo las leyes de fraude y abuso de computadora injustamente uso de otros equipos.

El uso de botnets puede percibirse como robo. El spammer consume ancho de banda y recursos sin costo alguno de un propietario de zombie. Además, el spam se percibe como robo de servicios. Los servidores SMTP receptores consumen cantidades significativas de recursos del sistema con este tráfico no deseado. Como resultado, los proveedores de servicios tienen que gastar grandes sumas de dinero para hacer sus sistemas capaces de manejar estas cantidades de correo electrónico. Tales costes se transmiten inevitablemente a los clientes de los proveedores de servicios.[38]

Otras leyes, no sólo los relacionados con spam, se han utilizado para enjuiciar a los presuntos spammers. Por ejemplo, Alan Ralsky fue acusado por cargos de fraude de acciones en enero de 2008, y Robert Soloway se declaró culpable en marzo de 2008 a las acusaciones de fraude del correo, fraude en relación con el correo electrónico y en su defecto presentar una declaración de impuestos.[39]

Engaño y fraude

Los spammers pueden participar en deliberada fraude para enviar sus mensajes. Los spammers a menudo usan nombres falsos, direcciones, números de teléfono y otra información de contacto para configurar cuentas "desechables" en varios proveedores de servicios de Internet. Ellos también utilizan frecuentemente falsificadas o robadas tarjeta de crédito números para pagar estas cuentas. Esto les permite pasar rápidamente de una cuenta a otra como el anfitrión ISP descubre y cerrar cada uno.

Los remitentes pueden ir a grandes longitudes para ocultar el origen de sus mensajes. Grandes empresas pueden contratar a otra empresa para enviar sus mensajes para que las quejas o el bloqueo de correo electrónico cae en una tercera parte. Otros participan en suplantación de identidad direcciones de correo electrónico (mucho más fáciles que Suplantación de dirección IP). El (Protocolo de correo electrónicoSMTP) no tiene autenticación por defecto, así que el spammer puede pretender originan un mensaje aparentemente de cualquier dirección de correo electrónico. Para evitar esto, algunos proveedores de Internet y dominios requieren el uso de SMTP-AUTH, que permite la identificación positiva de la cuenta específica de la cual origina un correo electrónico.

Remitentes no pueden suplantar completamente cadenas de entrega de correo electrónico (el encabezado 'Recibido'), ya que el servidor de correo receptor registra la real conexión de dirección IP de pasada del servidor de correo. Para contrarrestar esto, algunos spammers forjan cabezales de entrega adicional para hacer que parezca como si el correo electrónico previamente había atravesado muchos servidores legítimos.

Suplantación de identidad puede tener graves consecuencias para los usuarios de correo legítimo. No sólo pueden obtener obstruidos sus bandejas de entrada de correo electrónico para arriba con "entregables" correos electrónicos además de los volúmenes de spam, pueden erróneamente ser identificados como un spammer. No sólo puede recibir correo electrónico irate de víctimas de spam, pero (si víctimas de spam informe el titular de la dirección de correo electrónico para el ISP, por ejemplo) un ingenuo ISP puede terminar su servicio para mandar spam.

Robo del servicio

Los spammers con frecuencia buscan y hacen uso de sistemas de terceros vulnerables tales como relés de correo abierto y abierta servidores proxy. SMTP remite correo de un servidor a otro, servidores de correo que ISPs comúnmente requieren alguna forma de autenticación de para asegurarse de que el usuario es un cliente de ese ISP. Abrir relés, sin embargo, no no Compruebe que está utilizando el servidor de correo y pasar todo el correo a la dirección de destino, haciendo más difícil para los spammers.

Cada vez más, los spammers utilizan las redes de (PC) infectadas por malwarezombies) para enviar su spam. Zombie las redes son también conocido como redes de bots (tal malware zombifying es conocido como un Bot, abreviación de robot de). En junio de 2006, un 80% de spam de correo electrónico fue enviado por zombie PCs, un aumento de 30 percentfrom el año anterior. Un spam de correo electrónico 55 billones estimados fueron enviados cada día en junio de 2006, un aumento de 25 billones por día desde junio de 2005.[40]

Para el primer trimestre de 2010, un estimado 305.000 recién activado a zombie que PCS fueron traídos en línea cada día de actividad maliciosa. Este número es ligeramente inferior a los 312.000 del cuarto trimestre de 2009.[17]

Brasil produjo a los zombies más en el primer trimestre de 2010. Brasil fue la fuente del 20 por ciento de todos los zombies, que se encuentra abajo de 14 por ciento desde el cuarto trimestre de 2009. India tenía 10 por ciento, con Vietnam en 8 por ciento y la Federación de Rusia en 7 por ciento.[17]

Efectos secundarios

|

|

Este artículo posiblemente contiene investigación original. (Octubre de 2015) (Aprender cómo y cuándo quitar este mensaje de plantilla) |

Para combatir los problemas planteados por botnets, transmisiones abiertas y servidores proxy, muchos administradores de servidores de correo electrónico forma preventiva bloquean rangos IP dinámicas e imponen estrictos requisitos en otros servidores que deseen entregar correo. Confirmado avance inversa DNS debe configurarse correctamente para el servidor de correo saliente y grandes áreas de IP direcciones están bloqueadas, a veces de forma preventiva, para evitar el spam. Estas medidas pueden plantear problemas para aquellos que quieran ejecutar un servidor de correo electrónico pequeño una conexión doméstica barata. Listas negras de intervalos de direcciones IP debido al spam que de ellos emanan también causa problemas para servidores de correo electrónico legítimo en el mismo rango IP.

Estadísticas y estimaciones

El volumen total de spam de correo electrónico ha ido creciendo constantemente, pero en 2011 la tendencia parece que se han invertido.[41][42] La cantidad de usuarios spam ver en sus buzones de correo es sólo una parte de spam total enviada, puesto que las listas de los spammers a menudo contienen un gran porcentaje de direcciones no válidas y muchos filtros de spam simplemente eliminarán o rechazan "spam obvio".

El primer email de spam conocidos, publicidad una presentación de productos de DEC, fue enviado en 1978 por Gary Thuerk a direcciones de 600, que era todos los usuarios de ARPANET en el momento, aunque limitaciones de software significan sólo un poco más de la mitad de los destinatarios realmente recibieron.[43] A partir de agosto de 2010, la cantidad de spam era estimada para ser alrededor 200 billones mensajes spam enviados por día.[44] Más del 97% de todos los correos electrónicos enviados por Internet son no deseado, según un informe de seguridad de Microsoft.[45] MAAWG estima que el 85% de correo entrante es "abusivo correo electrónico", a partir de la segunda mitad de 2007. El tamaño de muestra para estudio de MAAWG fue más 100 millones de buzones de correo.[46][47][48]

Una encuesta de 2010 de usuarios de correo electrónico de Estados Unidos y Europa demostrada que 46% de los encuestados había abierto los mensajes de spam, aunque sólo el 11% había hecho clic en un enlace.[49]

Mayor cantidad de spam recibido

Según Steve Ballmer, Fundador de Microsoft Bill Gates recibe 4 millones de correos electrónicos por año, la mayoría de ellos spam.[50] Esto originalmente fue divulgada incorrectamente como "por día".[51]

Al mismo tiempo JEF Poskanzer, dueño del nombre de dominio Acme.com, estaba recibiendo más 1 millón de correos electrónicos de spam por día.[52]

Costo de spam

Una encuesta de 2004 estima que perdió productividad usuarios de Internet de los costos en los Estados Unidos $ 21,58 billones anualmente, mientras que otro divulgado el costo en $ 17 billones, hasta de $ 11 billones en 2003. En 2004, el costo de productividad a nivel mundial de spam se ha estimado para ser $ 50 billones en 2005.[53] Una estimación del porcentaje de costos asumida por el emisor de marketing (correo no deseadopor correo) es de 88 por ciento, mientras que en 2001 un spam se estima que costo $0,10 para el receptor y $0,00001 (0.01% del costo) para el remitente.[7]

Origen del spam

Origen o fuente del spam se refiere a la ubicación geográfica de la computadora desde donde se envía el spam; no es el país donde reside el spammer, ni el país que aloja el sitio spamvertised. Debido a la naturaleza internacional del spam, el spammer, el equipo secuestrado enviando spam, el servidor spamvertised y el objetivo del usuario del spam todos a menudo se encuentran en diferentes países. Tanto como el 80% de spam recibido por los usuarios de Internet en América del norte y Europa puede atribuirse a los spammers de menos de 200.[54]

En términos de volumen de spam: Según Sophos, fueron las principales fuentes de spam en el cuarto trimestre de 2008 (octubre a diciembre):[¿fuente no fiable?][19][55][56][57][58][59][60][61][62][63]

- Los Estados Unidos (el origen del 19,8% de spam los mensajes, hasta de 18,9% en Q3)

- China (9,9%, frente al 5,4%)

- Rusia (6.4%, desde el 8,3%)

- Brasil (6,3%, frente al 4,5%)

- Turquía (4,4%, desde el 8,2%)

Cuando agrupados por continentes, spam proviene principalmente de:

- Asia (37,8%, abajo de 39.8%)

- América del norte (23,6%, frente al 21,8%)

- Europa (23,4%, abajo del 23.9%)

- América del Sur (12,9%, abajo del 13,2%)

En cuanto a número de direcciones IP: el Proyecto de Spamhaus (que medidas spam fuentes en cuanto a número de direcciones IP usadas para mandar spam, en lugar de volumen de spam enviado) ocupa los tres primeros como Estados Unidos, China y Rusia,[64] seguido por Japón, Canadá y Corea del sur.

En cuanto a redes: A partir del 05 de junio de 2007[Actualización], son las tres redes de hosting más spammers Verizon, AT & T, y VSNL internacional.[64] Verizon heredado muchos de estos spam fuentes de adquisición de MCI, específicamente a través del UUNet filial de MCI, que Verizon posteriormente había retitulado Verizon Business.

Técnicas anti-spam

El Departamento de energía de Estados Unidos Equipo incidente capacidad consultiva (CIAC) ha proporcionado medidas específicas contra el spam de correo electrónico.[65]

Algunos métodos populares para filtrar y rechazar spam incluyen filtrado de correo electrónico basado en el contenido del correo electrónico, listas negras DNS-basada)DNSBL), listas de rechazo transitorio, spamtraps, hacer cumplir los requisitos técnicos de correo electrónico (SMTP), sistemas de sumas de comprobación para detectar correo electrónico de bulto y poniendo algunos tipo de costo en el emisor a través de un sistema de prueba de trabajo o un micropago. Cada método tiene puntos fuertes y débiles, y cada uno es polémico debido a sus debilidades. Por ejemplo, oferta de una empresa "[sacar] algunas direcciones de spamtraps y honeypot" listas de correo electrónico vence la capacidad de los métodos identificar a los spammers.

Protección contra spam saliente combina muchas de las técnicas para analizar los mensajes que salen fuera de la red del abastecedor de servicio, identificar spam y tomar acciones como bloquear el mensaje o apagar la fuente del mensaje.

En un estudio, el 95 por ciento de los ingresos (en el estudio) liberado a través de sólo tres bancos.[66]

Cómo los spammers operan

|

|

En esta sección no citar cualquier fuentes. (Noviembre de 2011) (Aprender cómo y cuándo quitar este mensaje de plantilla) |

Recopilación de direcciones

Con el fin de enviar spam, los spammers necesitan obtener las direcciones de correo electrónico de los destinatarios. Para ello, tanto los spammers se y comerciantes de la lista se reúnen enormes listas de posibles direcciones de correo electrónico. Ya que el spam es, por definición, no solicitado, Dirección de recolección se realiza sin el consentimiento (y a veces contra la voluntad expresa) de los titulares de la dirección. Como consecuencia, las listas de direcciones de los spammers son inexactas. Una carrera de spam solo pueda dirigir decenas de millones de direcciones posibles, muchas de las cuales son inválidas, malformados o no entregado.

A veces, si el spam enviado es "rebotado" o devuelto a remitente por varios programas que eliminan el spam, o si el destinatario hace clic en un enlace de Cancelar suscripción, que puede causar esa dirección de correo electrónico que se marcará como "válida", que es interpretado por el spammer como "Envíeme más". Esto es ilegal con la aprobación de leyes anti-spam, sin embargo. Así un recipiente no debe automáticamente asumir que el enlace darse de baja es una invitación a enviar más mensajes. Si la empresa de origen es legítima y el contenido del mensaje es legítimo, entonces individuos deben darse de baja a los mensajes que ya no desean recibir.

Entrega de mensajes de spam

Ofuscar el contenido de los mensajes

Muchas técnicas de filtrado de spam funcionan mediante la búsqueda de patrones en las cabeceras o cuerpos de mensajes. Por ejemplo, un usuario puede decidir que todo el correo electrónico que reciben con la palabra "Viagra"en la línea de asunto es spam y mandar su correo electronico para eliminar automáticamente este tipo de mensajes. Para derrotar a estos filtros, el spammer puede intencionalmente escribe incorrectamente palabras comúnmente filtrados o insertar otros caracteres, a menudo en un estilo similar a Leetspeak, como en los ejemplos siguientes: V1agra, Via'gra, VI@Graa, VI * gra, \/iagra. Esto también permite muchas maneras diferentes de expresar una determinada palabra, dificulta identificarlas más de software de filtro.

El principio de este método es dejar la palabra legible para los seres humanos (que fácilmente se pueden reconocer la palabra prevista para tales faltas de ortografía), pero no es probable que ser reconocido por un programa informático literal. Esto es sólo un poco eficaz, porque patrones filtro moderno han sido diseñados para reconocer en la lista negra de términos en las diferentes iteraciones de falta de ortografía. Otros filtros objetivo los métodos de ofuscación real, como el uso no estándar de puntuación o números en lugares insólitos. Del mismo modo, correo electrónico basado en HTML proporciona al spammer más herramientas para oscurecer el texto. Inserción de comentarios HTML entre las letras puede frustrar algunos filtros, como incluyendo texto invisible por establecer el color de fuente en blanco sobre un fondo blanco, o reduciendo el tamaño de fuente para la letra más pequeña. Otro truco común consiste en presentar el texto como una imagen, que es enviada a lo largo o cargada desde un servidor remoto. Esto puede ser frustrado por no permitir que un programa de correo electrónico para cargar imágenes.

Como El filtrado bayesiano ha llegado a ser popular como una técnica de filtrado de spam, los spammers han empezado a utilizar métodos para debilitarlo. Para una aproximación áspera, filtros bayesianos se basan en probabilidades de palabra. Si un mensaje contiene muchas palabras que se utilizan sólo en spam, y son pocos los que nunca se utilizan en spam, es probable que sea correo basura. Para debilitar a los filtros bayesianos, algunos spammers, junto con el argumento de venta, ahora incluyen líneas de palabras irrelevantes, al azar, en una técnica conocida como Bayesiano, envenenamiento. Una variante de esta táctica puede prestada del abusador de Usenet conocido como"Hipcrime"— para incluir pasajes de libros de Proyecto Gutenbergo frases de sentido generan con "disociado de la prensa"algoritmos. Frases generadas al azar pueden crear spoetry (poesía de spam) o correo no deseado arte. La credibilidad percibida de mensajes de spam por los usuarios difiere entre culturas; por ejemplo, correo electrónico no solicitado Corea utiliza con frecuencia disculpas, probablemente se base en el comportamiento de modelado de los coreanos y una mayor tendencia a seguir las normas sociales.[67]

Otro método utilizado a masquerade spam como mensajes legítimos es el uso de nombres de remitente genera automáticamente en el De: campo, que van desde los realistas tales como "Jackie F. Bird" a nombres llame la atención (ya sea por error o intencionalmente) extraños como "Sloppiest U. epiglotis" o "Atento E. conductual". Direcciones de retorno son también rutinariamente generado automáticamente, usando a menudo legítimos dominios a los propietarios del dominio, llevando algunos usuarios para culpar a los propietarios de dominio inocente. Bloquear el uso de listas de direcciones IP en lugar de nombres de dominio del remitente, ya que estos son más precisos. Un mail que a partir de ejemplo.com puede verse a falsificarse buscando el origen dirección IP en los encabezados del correo electrónico; también Marco de directivas de remitente, por ejemplo, ayuda al afirmar que un determinado dominio enviará correo electrónico sólo desde determinadas direcciones IP.

Spam también puede ser escondido dentro de un falso "notificación de correo no entregado" que parece ser la avisos de fallo Enviado por un agente de transferencia de correo (un"MAILER-DAEMON") cuando encuentra un error.

Servicios de apoyo a spam

Un número de otras actividades en línea y prácticas comerciales es considerado por activistas anti-spam para conectarse a spam. Éstos se llaman a veces servicios de apoyo a spam: servicios a empresas, que no sea el envío real de spam, que permiten el spammer para continuar operando. Servicios de apoyo a correo no deseado pueden incluir procesamiento de pedidos de mercancías anunciadas en spam, hosting de sitios Web o DNS registros que se hace referencia en los mensajes de spam, o una serie de servicios específicos como sigue:

Publicidad de algunas empresas de hosting de Internet ambiente a granel o hosting a prueba de balas. Esto significa que, a diferencia de la mayoría de ISPs, no terminará a un cliente para mandar spam. Estas empresas hosting operan como clientes de los ISPs más grandes, y muchos eventualmente han tenido fuera de línea por estos ISPs más grandes como resultado de quejas con respecto a la actividad de spam. Así, mientras que una empresa puede hacer publicidad hosting a prueba de balas, es en última instancia, no se puede entregar sin la connivencia de su ISP aguas arriba. Sin embargo, algunos spammers han logrado conseguir lo que se llama un Rosa contrato (véase abajo), un contrato con el ISP que permite spam sin haber sido desconectado.

Algunas empresas producen spamware, o software diseñado para los spammers. Spamware varía ampliamente, pero puede incluir la capacidad de importar miles de direcciones, para generar direcciones aleatorias, para insertar cabeceras fraudulentas en mensajes, utilizar decenas o cientos de servidores de correo al mismo tiempo y para hacer uso de transmisiones abiertas. La venta de spamware es ilegal en ocho Estados de Estados Unidos.[68][69][70]

Llamados millones discos comúnmente se anuncian en spam. Se trata de CD-ROM supuestamente contiene listas de direcciones de correo electrónico, para su uso en el envío de spam a estas direcciones. Dichas listas también se venden directamente en línea, con frecuencia con la falsa afirmación de que pidieron a los propietarios de las direcciones mencionadas (o "auxiliar en") para ser incluido. Estas listas contienen a menudo direcciones no válidas. En los últimos años, estos han caído casi en su totalidad de uso debido a las direcciones de correo electrónico de baja calidad disponibles en ellos, y porque algunos email listas de superan 20 GB de tamaño. El cantidad que cabe en un CD ya no es substancial.

Un número de Listas negras DNS (DNSBLs), incluyendo MAPS RBL, Spamhaus SBL, SORBS y vomita, dirigidos a los proveedores de servicios de apoyo a spam así como los spammers. DNSBLs lista negra de IPs o rangos de IPs para convencer a ISPs para terminar servicios con clientes conocidos que son spammers o revenden a los spammers.

Relacionados con vocabulario

- Correo electrónico masivo no solicitado (UBE)

- Sinónimo de spam de correo electrónico.

- Correo electrónico comercial no solicitado (UCE)

- Spam de promover un producto o servicio comercial. Este es el tipo más común de spam, pero excluye spams Hoax (p. ej., advertencias de virus), incidencia política, mensajes religiosos y cartas en cadena Enviado por una persona a muchas otras personas. El término UCE puede ser más común en los Estados Unidos. [71]

- Rosa contrato

- A Rosa contrato se ofrece un contrato de servicio de un ISP que ofrece servicio de email a granel a spamming clientes en violación de la política de uso aceptable público publicada de ese ISP.

- Spamvertising

- Spamvertising es la publicidad por medio de spam.

- Opt-in, confirmado opt-en, doble opt-in, opt-out

- Opt-in, confirmado opt-en, doble opt-in, opt-out se refiere a si la gente en una lista de correo se dará la opción para poner en, o sacar de la lista. Confirmación (y "doble", en marketing hablan) se refiere a una dirección de correo electrónico transmitida por ejemplo a través de un formulario web se confirma realmente petición unirse a una lista de correo, en lugar de ser añadido a la lista sin necesidad de comprobación.

- Solución final, final para el problema del Spam (FUSSP)

- Un irónico referencia a los desarrolladores de ingenuos que creen que han inventado el filtro spam perfecta, que se detendrá todo el spam llegue a los buzones de los usuarios al no eliminar ningún correo electrónico legítimo por accidente. [72] [73]

- BACN

- BACN es correo electrónico que ha sido suscrito y por lo tanto se solicita. BACN ha sido descrito como "correo electrónico que quieras pero no ahora." [74] [75] Algunos ejemplos de mensajes de bacn comunes son alertas de noticias, periódicos mensajes de e-comerciantes que uno ha hecho compras anteriores, mensajes de redes sociales sitios web, y wiki ver las listas. [76] El nombre de BACN pretende transmitir la idea de que tal correo electrónico es "mejor que el spam, pero no tan bueno como un correo electrónico personal". [77] Fue acuñado originalmente en agosto de 2007 en PodCamp Pittsburgh 2, [78] y desde entonces ha sido utilizado entre la blogs comunidad.

Historia

Véase también

- Descripciones de dirección

- Técnicas anti-spam

- BACN

- Botnet

- Compromiso de Boulder

- La coalición canadiense contra el correo comercial no solicitado

- CAUCE

- CAN-SPAM Act de 2003

- Correo electrónico de la cadena

- Directa Marketing Associations

- Dirección de correo electrónico desechable

- Dirección de correo electrónico recogida

- Gordon v. Virtumundo, Inc.

- Happy99

- Fax basura

- Lista, envenenamiento

- Ganar dinero rapido, la infame carta de cadena Dave Rhodes que saltó al correo electrónico.

- Netiqueta

- News.admin.net-abuse.email Grupo de noticias

- Spam nigeriano

- Proyecto miel pote

- Fraude de acciones de la bomba y descarga

- Ratware

- Correo electrónico de la escopeta

- SPAMasterpiece teatro

- Spamusement!

- Spambot

- SpamCop

- Spamhaus

- Spamtraps

- Spamware

- Trampa de la araña

- SPIT (SPam sobre telefonía por Internet)

Referencias

- ^ "Definiciones de spam" (FAQ). Definiciones de SpamID. spamid.net. 2016-07-31.

- ^ "¿Qué tipo de correo electrónico debo (no) usar SpamCop?" (FAQ). SpamCop FAQ. IronPort Systems. 2007-01-05.

- ^ Scott Hazen Mueller. "¿Qué es spam?. Información sobre spam. Abuse.net. 2007-01-05.

- ^ "Spam definida". Infinitos monos & Co. 2002-12-22. 2007-01-05.

- ^ Bradley, David (2009-05-13). "Spam o Ham?". Sciencetext. 2011-09-28.

- ^ "Diccionario de Merriam Webster". Merriam-Webster.

- ^ a b c Rebecca Lieb (26 de julio de 2002). "Hacer spam pagar antes de hacer". La red de clicks. Archivado de el original en 2007-08-07. 2010-09-23.

- ^ Proveedor de Internet de Clinton gana $11B demanda contra spammers, Tiempos de control de calidad

- ^ AOL abandona la caza del tesoro, Boston Herald

- ^ Informe de métricas del correo electrónico, MAAWG, Nov de 2010

- ^ Abrir Pandora's en caja. Programa archivado 28 de junio de 2008, en el Máquina de Wayback.

- ^ "alt.spam FAQ". Gandalf.Home.digital.net. 2012-12-10.

- ^ "¿por qué es spam mal?". Spam.Abuse.net. 2012-12-10.

- ^ Ferris Research: Costo de Spam

- ^ Costo del correo basura para negocio aumenta

- ^ «Q1 2014 Internet amenazas tendencia informe» (PDF) (Comunicado de prensa). Sophos Cyberoam. 2015-11-01.

- ^ a b c d "Informe de tendencia de Q1 2010 Internet amenazas" (PDF) (Comunicado de prensa). Commtouch Software Ltd. 2010-09-23.

- ^ Brett Forrest (agosto de 2006). "La vida sórdida y desagradable muerte de Rusia Spam King". Tema 14.08. Compartimiento atado con alambre. 2007-01-05.

- ^ a b "sólo uno en 28 correos electrónicos legítimos, Sophos informe revela aumento oleada de spam en abril – junio 2008" (Comunicado de prensa). Sophos. 2008-07-15. 2008-10-12.

- ^ Bob West (19 de enero de 2008). "conseguir que mal: América corporativa Spams el más allá". Clueless Mailers. 2010-09-23.

- ^ Giorgio Fumera, Ignazio Pillai, Fabio Roli,"Spam filtrado basado en el análisis de información de texto incrustado en imágenes". Revista de investigación de aprendizaje de la máquina (número especial sobre Machine Learning en seguridad informática), vol. 7, pp. 2699-2720, 12/2006.

- ^ Battista Biggio, Giorgio Fumera, Ignazio Pillai, Fabio Roli,"Un estudio y evaluación experimental de técnicas, cartas de reconocimiento de patrón de filtrado de spam de imagen". Volumen 32, número 10, el 15 de julio de 2011, páginas 1436-1446, ISSN 0167-8655.

- ^ Eric B. Parizo (2006-07-26). "el spam con imágenes pinta un panorama preocupante". Búsqueda de seguridad. 2007-01-06.

- ^ "Tratar con el spam en blanco". CNET. 02 de septiembre de 2009. 17 de agosto, 2015.

- ^ "symantec.com". Symantec.com. 2012-12-10.

- ^ La huella de carbono informe de Spam de correo electrónico (PDF), McAfee/ICF,

Más del 95% de la energía consumida por spam es en el receptor

- ^ [1]

- ^ Privacidad y comunicaciones electrónicas (Directiva CE) Reglamento 2003

- ^ Aplicación de la, ICO

- ^ Lucha contra Internet y Wireless Spam Act, CA: GC

- ^ Anti-spam de Bill C-28 Canadá es la ley de la tierra, Círculo de identificación, 2010-12-15

- ^ "Commonwealth consolidado actos: Spam Act 2003 – programa 2". Sydney, AU: AustLII, Facultad de derecho, Universidad de tecnología de. 2010-09-23.

- ^ Pero véase, por ejemplo, Hypertouch v. ValueClick, Inc. et al, Cal.App.4th (Google Scholar: 18 de enero de 2011).

- ^ Eficacia y aplicación de la ley CAN-SPAM (PDF), Estados Unidos: FTC, archivada de el original (PDF) en 10 de enero de 2006

- ^ ¿Está trabajando la ley CAN-SPAM?, PC World

- ^ Ken Fisher (diciembre de 2005), FTC de Estados Unidos dice obras de CAN-SPAM, Ars Technica

- ^ Seis años más tarde, puede Spam act deja sin resolver problema del spam, Estados Unidos: SC Magazine

- ^ Tienes Spam, Encontrar la ley

- ^ Carter, Mike (2008-03-15), "Rey del Spam" se declara culpable de fraude de delito, Tiempos de Seattle

- ^ "los spammers siguen innovación: estudio de IronPort demuestra amenaza último Spam, Hit & Run y creciente volúmenes basado en imágenes a su bandeja de entrada" (Comunicado de prensa). IronPort Systems. 2006-06-28. 2007-01-05.

- ^ Charlie White (2011-07-04). "Spam disminuido 82.22% durante el año pasado". Mashable.com. 2012-12-10.

- ^ "Spam" (en holandés). Symantec.Cloud. 2012-12-10.

- ^ Brad Templeton (8 de marzo de 2005). "Reacción al Spam de diciembre de 1978". Brad Templeton. 2007-01-21.

- ^ Josh Halliday (10 de enero de 2011). «Correo electrónico spam nivel rebotes después de baja de registro». Guardian.co.uk. 2011-01-11.

- ^ Aguas, Darren (2009-04-08). «Abruma de Spam mensajes de correo electrónico». Noticias de BBC. 2012-12-10.

- ^ «correo electrónico programa de métricas: perspectiva de los operadores de red» (PDF). Informe Nº 7 – tercer y cuarto trimestres de 2007. Grupo de trabajo contra el abuso de la mensajería. Abril de 2008. 2008-05-08.

- ^ «correo electrónico programa de métricas: perspectiva de los operadores de red» (PDF). Informe Nº 1 – 4 º trimestre de 2005 Informe. Grupo de trabajo contra el abuso de la mensajería. Marzo de 2006. Archivado de el original (PDF) en 08 de diciembre de 2006. 2007-01-06.

- ^ «correo electrónico programa de métricas: perspectiva de los operadores de red» (PDF). Informe Nº 2-1er trimestre de 2006. Grupo de trabajo contra el abuso de la mensajería. Junio de 2006. Archivado de el original (PDF) en 2006-09-24. 2007-01-06.

- ^ "2010 MAAWG Email conciencia en seguridad e informe de uso, jugar contra el abuso de trabajo grupo/Ipsos Public Affairs" (PDF). 2012-12-10.

- ^ Personal (18 de noviembre de 2004). "Bill Gates ' persona más spam'". Noticias de BBC. 2010-09-23.

- ^ Mike Wendland (02 de diciembre de 2004). «Ballmer chequea mi problema de spam». Nueva edición de los laboratorios ACME de artículo publicado en prensa libre de Detroit. 2010-09-23. la fecha prevista es para ver el artículo original; la fecha de revisión de la edición es 08 de junio de 2005; verificación que contenido de la edición es el mismo que el artículo original está pendiente.

- ^ JEF Poskanzer (2006-05-15). "Filtrado de correo". Laboratorios ACME. 2010-09-23.

- ^ Spam cuesta miles de millones

- ^ Registro de operaciones de Spam conocido (ROKSO).

- ^ "Sophos revela 'Dirty Dozen' spam países productores, agosto de 2004" (Comunicado de prensa). Sophos. 2004-08-24. 2007-01-06.

- ^ "Sophos revela la 'docena sucia' spam retransmisión países" (Comunicado de prensa). Sophos. 2006-07-24. 2007-01-06.

- ^ "investigación de Sophos revela sucias docena Naciones de retransmisión de correo no deseado" (Comunicado de prensa). Sophos. 2007-04-11. 2007-06-15.

- ^ "Sophos revela 'Dirty Dozen' spam países productores, de julio de 2007" (Comunicado de prensa). Sophos. 2007-07-18. 2007-07-24.

- ^ "Sophos revela spam 'Dirty Dozen' productores de países para Q3 2007" (Comunicado de prensa). Sophos. 2007-10-24. 2007-11-09.

- ^ "Sophos información sucia docena países spam la retransmisión para Q4 2007" (Comunicado de prensa). Sophos. 2008-02-11. 2008-02-12.

- ^ "Sophos información sucia docena países spam la retransmisión para Q1 2008" (Comunicado de prensa). Sophos. 2008-04-14. 2008-06-07.

- ^ "ocho veces más maliciosos adjuntos de correo electrónico spameados que en Q3 2008" (Comunicado de prensa). Sophos. 2008-10-27. 2008-11-02.

- ^ "Los spammers desafían la profecía de la muerte de spam de Bill Gates" (Comunicado de prensa). Sophos. 2009-01-22. 2009-01-22.

- ^ a b «Estadísticas de Spamhaus: el Top 10». Base de datos con listas de bloqueo de Spamhaus (SBL). El informe dinámico de Spamhaus proyecto Ltd.. 2007-01-06. Comprobar los valores de fecha:

| fecha =(Ayuda) - ^ Shawn Hernan; James R. Cutler; David Harris (1997-11-25). "I-005_c: correo electrónico contramedidas spaming: detección y prevención de spam de correo electrónico". Boletines de información de computadora incidente capacidad consultiva. Departamento de energía de Estados Unidos. 2007-01-06.

- ^ Directoria de Kirill; Andreas Pitsillidis; Neha Chachra; Brandon Enright; Márk Félegyházi; Chris Grier; Tristan Halvorson; Chris Kanich; Christian Kreibich; Liu; Damon McCoy; Nicolás Weaver; Vern Paxson; Geoffrey M. Voelker; Stefan Savage (mayo de 2011) Trayectorias de clic: Análisis End-to-End de la cadena de valor de Spam (PDF), Oakland, CA: procedimientos del Simposio de IEEE y seguridad y privacidad

- ^ Parque, Hee Sun; Song Hye; Jeong un (2005). ""I Am Sorry a enviar SPAM": diferencias interculturales en el uso de disculpas en la publicidad de correo electrónico en Corea y los Estados Unidos". Investigación de la comunicación humana. 31 (3): 365. doi:10.1093/HCR/31.3.365.

- ^ Nevera inteligentes (2005-07-08). "Lista de proveedores de Spamware". Monumentos de spam. 2007-01-06.

- ^ "SBL política y criterios para la lista". El proyecto de Spamhaus. 2006-12-22. 2007-01-06. Ubicación original fue en Justificación SBL; la página de referencia es un objetivo auto-redireccionar desde la ubicación original

- ^ "Spamware – recolección de herramientas y a granel anónimo correo electrónico Software de dirección de correo electrónico". MX Logic (Resumen conducido por tuberías de poco). 2004-10-01. 2007-01-06. la referencia aquí es un resumen de un libro blanco; registro con la creación de la organización es necesaria para obtener el documento completo.

- ^ "Definiciones de palabras que usamos". Coalición contra el correo masivo no solicitado, Australia. 2007-01-06.

- ^ "Vernon Schryver: es posible que un Kook de Anti-Spam si". Rhyolite.com. 2012-12-10.

- ^ Consejos para su nueva idea de anti-spam.

- ^ "PodCamp Pittsburgh 2 cocineros Bacn". PodCamp Pittsburgh. 23 de agosto de 2007. Programa archivado de la original en 30 de marzo de 2010. 2010-03-15.

- ^ Barrett, Grant (2007-12-23). "Todos que estamos diciendo". Tiempos de Nueva York. 2007-12-24.

BACN: Mensajes impersonales que son casi tan molestos como spam pero que han elegido recibir: automatizado de alertas, boletines, recordatorios etc.. Popularizó en la Conferencia de PodCamp en Pittsburgh en agosto.

- ^ ¿Sobrecarga de correo electrónico? Trate de bandeja de entrada de prioridad -Blog de Gmail Google, 30 de agosto de 2010

- ^ NPR: Mover, Spam: 'Bacn' es el correo electrónico plato du Jour

- ^ "PCPGH inventado BACN". Viddler. 16 de octubre de 2008. 2011-03-23.

Lectura adicional

- Dow, K; Serenko, A; Turel, O; Wong, J (2006), "Antecedentes y consecuencias de la satisfacción del usuario con sistemas de correo electrónico", Revista Internacional de colaboración e (PDF), 2 (2), págs. 46 – 64.

- Sjouwerman, Stu; Posluns, Jeffrey, En el cartel de spam: secretos del lado oscuro, Elsevier/Syngress; 1ª edición, 27 de noviembre de 2004. ISBN 978-1-932266-86-3.

Acoplamientos externos

| Campos comunes de Wikimedia tiene medios relacionados con Correo electrónico de SPAM. |

Información de spam

- SpamHelp.org

- Enlaces de spam

- "puede el Spam: el Spam es malo para el medio ambiente", El economista, 15 de junio de 2009.

Informes de spam

- Correo electrónico en todo el mundo amenaza actividad, Barracuda Central.

Informes del gobierno y la industria white papers

- La cosecha de la dirección de correo electrónico y la efectividad de los filtros anti-SPAM (PDF), Estados Unidos: FTC, obtenido 13 Oct 2007.

- Página de spam de la Electronic Frontier Foundation que contiene legislación, análisis y litigios de las historias

- ¿Por qué estoy recibiendo todo este Spam? Informe de seis meses de investigación de correo electrónico comercial no solicitado por el centro para democracia y tecnología del autor del Pegasus Mail y Sistema de transporte de correo de mercurio – David Harris

- White Paper de spam: ahogamiento en aguas residuales (PDF), Pegasus Mail.