Cortafuegos (informática)

|

|

Este artículo Necesita referencias adicionales para verificación. (Febrero de 2008) |

En Computación, un cortafuegos es un seguridad de red sistema que controla el tráfico de red entrante y saliente basado en un conjunto de reglas aplicadas. Un firewall establece una barrera entre una red interna segura, confiable y otra red (por ejemplo, Internet) que se supone no debe para ser segura y confiable.[1] Cortafuegos existen como una solución de software y un dispositivo de hardware. Muchos cortafuegos basados en hardware también ofrecen otras funciones a la red interna que protegen, como actuando como un DHCP servidor de red.

Muchos ordenadores personales sistemas operativos incluye cortafuegos basados en software para proteger contra las amenazas de la Internet pública. Muchos routers que paso de datos entre redes contienen componentes de cortafuegos y, por el contrario, muchos cortafuegos puede realizar funciones de enrutamiento básicas.[2]

Contenido

- 1 Historia

- 1.1 Primera generación: filtros de paquetes

- 1.2 Segunda generación: filtros "stateful"

- 1.3 Tercera generación: capa de aplicación

- 2 Tipos

- 2.1 Capa de red o filtros de paquetes

- 2.2 Capa de aplicación

- 2.3 Proxies

- 2.4 Traducción de direcciones de red

- 3 Véase también

- 4 Referencias

- 5 Enlaces externos

Historia

El término cortafuegos refirió originalmente a una pared destinada a confinar a un fuego o incendio potencial dentro de un edificio. Usos posteriores se refieren a las estructuras similares, tales como la hoja de metal que separa el compartimento del motor de un vehículo o avión desde la cabina de pasajeros.

Tecnología Firewall surgió en la década de 1980 cuando el Internet era una tecnología bastante nueva en cuanto a su uso global y conectividad. Los precursores de cortafuegos para la seguridad de la red fueron los enrutadores utilizados en la década de 1980:[3]

- Clifford Stollel descubrimiento de espías alemanes manipulando su sistema[3]

- Bill Cheswickde "Noche con Berferd" de 1992 en el cual creó una electrónica simple "cárcel" para observar un atacante[3]

- En 1988, un empleado de la NASA Centro de investigación Ames en California envió un memo por Correo electrónico a sus colegas[4] que decía: "actualmente estamos bajo el ataque de un Internet VIRUS! Ha golpeado Berkeley, UC San Diego, Lawrence Livermore, Stanford, y La NASA Ames."

- El Gusano Morris se extendió a través de múltiples vulnerabilidades en las máquinas del tiempo. Aunque no fue malintencionado en intención, el gusano Morris fue el primer ataque de gran escala en Internet security; la comunidad online tampoco esperaba un ataque ni preparados para lidiar con uno.[5]

Primera generación: filtros de paquetes

El primer documento publicado en la tecnología de cortafuegos fue en 1988, cuando los ingenieros de Digital Equipment Corporation (DEC) desarrolló sistemas de filtro conocidos como filtro de paquetes cortafuegos. Este sistema bastante básica era la primera generación de lo que hoy es una característica de seguridad de internet altamente involucrados y técnica. En AT & T Bell Labs, Bill Cheswick y Steve Bellovin continúan sus investigaciones en paquete de filtrado y desarrollado un modelo de trabajo para su propia empresa basada en su arquitectura original de primera generación.[6]

Filtros de paquetes actúan mediante la inspección de los "paquetes" que se transfieren entre ordenadores en Internet. Si un paquete concuerda con el conjunto del filtro paquetes de las reglas de filtrado, se reducirá el filtro de paquetes (descartar silenciosamente) el paquete o rechazarlo (descartarlo y enviar "error respuestas" a la fuente).

Este tipo de filtrado de paquetes no presta atención a si un paquete es parte de una secuencia existente del tráfico (es decir, no almacena ninguna información sobre la conexión del "estado"). En cambio, filtra cada paquete basándose únicamente en la información contenida en el mismo paquete (más comúnmente utilizando una combinación de fuente del paquete y la dirección de destino, su protocolo y, por TCP y UDP el tráfico, la número de Puerto).

Protocolos UDP y TCP constituyen la mayoría de la comunicación por Internet y dado que el tráfico TCP y UDP por Convención utiliza puertos bien conocidos para determinados tipos de tráfico, puede distinguir entre un filtro de paquetes "apátridas" y así controlar, esos tipos de tráfico (como web impresión, navegación, control remoto email transmisión, transferencia de archivos), a menos que las máquinas a cada lado del filtro de paquetes ambos utilizan los mismos puertos no estándares.[7]

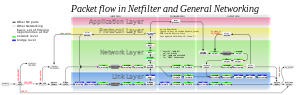

Filtrado de paquetes firewalls trabajo principalmente en las tres primeras capas de la Modelo de referencia OSI, lo que significa que la mayor parte del trabajo se realiza entre la red y las capas físicas, con un poco de espiar en la capa de transporte para averiguar los números de Puerto de origen y de destino.[8] Cuando un paquete origina el remitente y filtra a través de un firewall, el dispositivo comprueba para partidos a cualquiera de las reglas que están configuradas en el firewall y gotas o rechaza el paquete por consiguiente de filtrado de paquetes. Cuando el paquete pasa a través del cortafuegos, filtra el paquete basándose en un puerto/protocolo número (GSS). Por ejemplo, si existe una regla en el firewall para bloquear el acceso telnet, el firewall bloqueará el protocolo TCP para el número de puerto 23.[9]

Segunda generación: filtros "stateful"

Desde 1989 – 1990 tres colegas de AT & T Laboratorios Bell, Dave Presetto, Janardan Sharma y Kshitij Nigam, desarrollaron la segunda generación de firewalls, llamándolos Pasarelas de nivel de circuito.[10]

Segunda generación cortafuegos realizan la labor de sus predecesores primera generación pero operan hasta (capa 4capa de transporte) del modelo OSI. Esto se logra mediante la retención de los paquetes hasta que suficiente información disponible para emitir un juicio sobre su estado.[11] Conocido como inspección de paquetes con estado, registra todas las conexiones de paso y determina si un paquete es el comienzo de una nueva conexión, parte de una conexión existente o no parte de cualquier conexión. Aunque todavía se utilizan reglas estáticas, ahora pueden contener estas reglas estado de conexión como uno de sus criterios de prueba.

Ciertos ataques de denegación de servicio bombardean el firewall con miles de paquetes de conexión falsa en un intento de lo abruman llenando su memoria de estado de conexión.[12]

Tercera generación: capa de aplicación

Marcus Ranum, Xu Wei y Peter Churchyard desarrollaron un cortafuegos de aplicación conocida como Firewall Toolkit (FWTK). En junio de 1994, Xu Wei extendió la FWTK con la mejora del núcleo de filtro IP y encaje transparente. Esto era conocido como el primer firewall aplicación transparente, lanzado como un producto comercial de cortafuegos Gauntlet en Sistemas de información confiables. Cortafuegos Gauntlet fue calificado como uno de los firewalls número 1 durante 1995 – 1998.

El beneficio clave de filtrado de capa de aplicación es que puede "entender" ciertas aplicaciones y protocolos (tales como File Transfer Protocol (FTP), Sistema de nombres de dominio (DNS), o Hypertext Transfer Protocol (HTTP)). Esto es útil cuando es capaz de detectar si un protocolo no deseado intenta evitar el cortafuego en un permitido Puerto, o para detectar si se está abusando de un protocolo de ninguna manera perjudicial. A partir de 2012, el cortafuegos de última generación llamado (NGFW) no es más que la inspección "ampliar" o "profundizar" en aplicación de pila. Por ejemplo, la existente inspección profunda de paquetes funcionalidad de cortafuegos modernos puede extenderse para incluir i) Sistemas de prevención de intrusiones (IPS); II) integración de identidad usuario (atando seudónimos a direcciones IP o MAC para la "reputación"); o iii) Web Application Firewall (WAF). WAF ataques pueden implementarse en la herramienta "WAF Fingerprinting utilizando canales laterales de sincronización" (galleta).[13]

Tipos

Existen diferentes tipos de firewalls dependiendo de donde la comunicación está tomando lugar, donde la comunicación es interceptada y el estado que está siendo rastreado.[14]

Capa de red o filtros de paquetes

Firewalls de capa de red, también llamados filtros de paquetes, operan en un nivel relativamente bajo de la TCP/IP pila de protocolo, no permitir que los paquetes que pasan a través del cortafuegos si no coinciden con el conjunto de reglas establecidas. El administrador del servidor de seguridad puede definir las reglas; o reglas predeterminadas que se pueden aplicar. El término "packet filter" se originó en el contexto de BSD sistemas operativos.

Firewalls de capa de red generalmente caen en dos categorías, Stateful y apátrida. Stateful Firewall mantener el contexto de las sesiones activas y utiliza esa información"estado" a la velocidad de procesamiento de paquetes. Cualquier conexión de red existente puede ser descrito por varias propiedades, incluyendo la fuente y dirección IP destino, Puertos UDP o TCP y la actual etapa de vida de la conexión (incluida la iniciación del período de sesiones, el apretón de manos, datos transferencia o conexión de terminación). Si un paquete no coincide con una conexión existente, se evaluará según las reglas para nuevas conexiones. Si un paquete concuerda con una conexión existente basada en comparación con la tabla de estado de los firewall, se permitirá pasar sin la transformación posterior.

Apátrida cortafuegos requieren menos memoria y pueden ser más rápido para filtros simples que requieren menos tiempo para filtrar que a una sesión. También pueden ser necesarios para el filtrado de protocolos de red apátrida que no tienen el concepto de una sesión. Sin embargo, no pueden hacer más complejas decisiones basadas en lo que han llegado a etapa comunicaciones entre hosts.

Nuevos cortafuegos pueden filtrar el tráfico basado en atributos como fuente de paquetes Dirección IP, fuente Puerto, dirección IP de destino o puerto, servicio de destino como WWW o FTP. Pueden realizar un filtrado basado en protocolos, TTL valores, netblock de autor, de la fuente y muchos otros atributos.

Filtros de paquetes de uso general en las distintas versiones de Unix son IPFilter (varios), IPFW (FreeBSD/Mac OS X), NPF (NetBSD), PF (OpenBSDy algunos otros BSD), iptables/ipchains (Linux).

Capa de aplicación

Cortafuegos de capa de aplicación funcionan en el nivel de aplicación de la pila TCP/IP (es decir, todo el tráfico de navegador, o todos Telnet o FTP tráfico) y puede interceptar todos los paquetes que viajen a o desde una aplicación. Bloquean otros paquetes (generalmente lanzarlos sin reconocimiento al remitente).

Inspeccionar todos los paquetes de contenido inapropiado, cortafuegos pueden restringir o evitar rotundamente la propagación de networked storage gusanos informáticos y troyanos. Los criterios de inspección adicional pueden agregar latencia adicional para el reenvío de paquetes a su destino.

Función cortafuegos de aplicación mediante la determinación de si un proceso debe aceptar cualquier conexión dada. Firewalls de aplicación cumplir su función enganchando en zócalo llamadas para filtrar las conexiones entre la capa de aplicación y las capas inferiores del modelo OSI. Cortafuegos de aplicación que se enganchan en zócalo llamadas también se denominan filtros de toma de corriente. Firewalls de aplicación funcionan como un filtro de paquetes pero filtros de uso aplican las reglas de filtrado (permitir/bloquear) sobre una base por proceso en lugar de filtrado de conexiones sobre una base por puerto. Por lo general, se utilizan mensajes para definir las reglas para los procesos que aún no han recibido una conexión. Es raro encontrar cortafuegos de aplicación no combinados o usados en conjunto con un filtro de paquetes.[15]

Además, firewalls de aplicación más filtran conexiones examinando el ID de proceso de paquetes de datos contra un conjunto de reglas para el proceso local involucrado en la transmisión de datos. El alcance de la filtración que se produce es definido por las reglas proporcionada. Dada la variedad de software que existe, firewalls de aplicación quedan más complejos conjuntos de reglas para los servicios estándar, como el intercambio de servicios. Éstos por conjuntos de reglas de proceso tienen una limitada eficacia en cada posible asociación que puede ocurrir con otros procesos de filtración. Además, estos por procesos conjuntos de reglas no pueden defenderse contra la modificación del proceso mediante la explotación, tales como ataques de corrupción de memoria. Debido a estas limitaciones, firewalls de aplicación están comenzando a ser suplantado por una nueva generación de firewalls de aplicación que dependen de la control de acceso obligatorio (MAC), también conocido como sandboxing, para proteger los servicios vulnerables.[16]

Proxies

Un servidor proxy (corriendo como software o hardware dedicado en una máquina de propósito general) puede actuar como un cortafuegos por responde a la entrada de los paquetes (solicitudes de conexión, por ejemplo) en la forma de una aplicación, mientras que bloquean otros paquetes. Un servidor proxy es un portal de una red a otra para una aplicación de red específica, en el sentido que funciona como un proxy en nombre del usuario de la red.[1]

Proxies hacen la alteración de un sistema interno de la red externa más difícil y mal uso de un sistema interno no necesariamente causaría una brecha de seguridad explotable desde fuera del firewall (mientras el aplicación proxy permanece intacto y configurado correctamente). Por el contrario, los intrusos pueden secuestro un sistema públicamente accesible y usarlo como un servidor proxy para sus propios fines; el proxy entonces mascaradas como ese sistema a otros sistemas internos. Mientras que mejora la seguridad, uso de espacios de direcciones internas galletas saladas todavía puede emplear métodos tales como IP spoofing para intentar pasar los paquetes a una red de destino.

Traducción de direcciones de red

A menudo tienen cortafuegos traducción de direcciones de red Funcionalidad (NAT) y los anfitriones protegidos detrás de un cortafuegos comúnmente tienen direcciones en el "rango de direcciones privadas", como se define en RFC 1918. Cortafuegos suelen tienen dicha funcionalidad para ocultar la verdadera dirección de hosts protegidos. Originalmente, la función NAT fue desarrollada para hacer frente al número limitado de direcciones IPv4 enrutables que podrían ser utilizados o asignados a empresas o particulares, así como reducir tanto la cantidad y por lo tanto costo de obtener suficientes direcciones públicas para cada equipo en una organización. Ocultar las direcciones de los dispositivos de protección se ha convertido en una cada vez más importante defensa contra reconocimiento de la red.[17]

Véase también

- Lista de control de acceso

- Firewall de Windows

- Host de baluarte

- Comparación de firewalls

- Seguridad informática

- Cortafuegos distribuidos

- Salida de filtrado

- Conectividad end-to-end

- Estenopeica cortafuegos

- Firewalls y seguridad en Internet

- Proyecto escudo dorado

- Guardia (seguridad de la información)

- Ataques de fragmentación IP

- Lista de distribuciones Linux router o firewall

- Firewall de nueva generación

- Paquete destrozado

- Personal firewall

- Proyectó la subred cortafuegos

- Red unidireccional

- Gestión unificada de amenazas

- Cortafuegos virtual

- Escáner de vulnerabilidades

Referencias

- ^ a b Oppliger, Rolf (mayo de 1997). "Seguridad en Internet: FIREWALLS y más allá". Communications of the ACM 40 (5): 94. Doi:10.1145/253769.253802.

- ^ Definición de Cortafuegos, Check Point Recursos

- ^ a b c Ingham, Kenneth; Forrest, Stephanie (2002). "Una historia y una encuesta de Firewalls de red" (PDF). 25 / 11 / 2011.

- ^ [1] Cortafuegos por Dr.Talal Alkharobi

- ^ RFC 1135 la helmintiasis del Internet

- ^ Ingham, Kenneth; Forrest, Stephanie (2002). "Una historia y una encuesta de Firewalls de red" (PDF). p. 4. 25 / 11 / 2011.

- ^ TCP y UDP por Erik Rodríguez

- ^ William R. Cheswick, Steven M. Bellovin, D. Aviel Rubin (2003). "Enlace de libros de Google". Firewalls y seguridad en Internet:: repeler el astuto hacker

- ^ 29 de agosto de 2003 Virus pueden eludir las defensas de la computadora por Charles Duhigg, Washington Post

- ^ Actas de la Conferencia Nacional sobre los recientes desarrollos en computación y sus aplicaciones, 12 – 13 de agosto de 2009. I.K. International Pvt. Ltd. 2009-01-01. 22 / 04 / 2014.

- ^ Conway, Richard (204). Código de Hacking: Guía un desarrollador de seguridad de la red. Hingham, Massachusetts: Charles River Media. p. 281. ISBN1-58450-314-9.

- ^ Chang, Rocky (octubre de 2002). "Defensa contra inundaciones-base distribuidos los ataques de denegación de servicio: un Tutorial". IEEE Communications Magazine 40 (10): 42 – 43. Doi:10.1109/mcom.2002.1039856.

- ^ "WAFFle: toma de huellas dactilares las reglas de filtrado de Web Application Firewalls". 2012.

- ^ "Firewalls". MemeBridge. 13 de junio 2014.

- ^ ¿"Software cortafuegos: hecha de paja? Parte 1 de 2". Symantec Connect comunidad. 2010-06-29. 28 / 03 / 2014.

- ^ "Auto Sandboxing". Comodo Inc. 28 / 08 / 2014.

- ^ "Seguridad avanzada: Firewall". Microsoft. 28 / 08 / 2014.

Enlaces externos

| Wikimedia Commons tiene medios relacionados con Cortafuegos. |

- Cortafuegos de Internet: Preguntas frecuentes, compilado por Matt Curtin, Marcus Ranum y Paul Robertson.

- Servidores de seguridad no sólo de seguridad - Cyberoam Whitepaper centrándose en aplicaciones Cloud obligando a cortafuegos para permitir que la productividad.

- Evolución de la industria de Firewall -Discute diferentes arquitecturas y sus diferencias, cómo se procesan los paquetes y ofrece una cronología de la evolución.

- Una historia y una encuesta de Firewalls de red -proporciona una visión general de cortafuegos en los distintos niveles ISO, con referencias a los artículos originales donde fue reportado el primer trabajo de cortafuegos.

- ¿Software cortafuegos: Hecha de paja? Parte 1 y ¿Software cortafuegos: Hecha de paja? Parte 2 -una visión técnica sobre las debilidades de software cortafuegos diseño y potencial

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||