Certificado de validación extendida

Un Certificado de validación extendida (EV) es una X.509 certificado de clave pública publicado según un conjunto específico de criterios de verificación de identidad. Estos criterios requieren amplia verificación de identidad de la entidad solicitante de la autoridad de certificación (CA) antes de que se expide un certificado. Certificado emitido por una CA bajo los lineamientos de EV no son estructuralmente diferente de otros certificados (y por lo tanto no proporcionar ninguna criptografía más fuerte que otros, más baratos certificados), pero se señalan con un identificador de política específicas CA entonces ese software EV-consciente, tales como un navegador web, puede reconocerlos. Los certificados EV se presentan principalmente por los servidores web para navegadores web para su uso con Transport Layer Security Conexiones (TLS).

Los criterios para la expedición de los certificados EV son definidos por el Directrices para la validación extendida, actualmente (a partir del 24 de marzo de 2014) en versión 1.4.6. Las directrices[1] son producidos por el CA/Browser Forum, una organización voluntaria cuyos miembros incluyen al principal CAs y los proveedores de software de Internet, así como representantes de la legal y auditoría profesiones.[2]

Contenido

- 1 Historia

- 2 Motivación

- 3 Emitir criterios

- 4 Interfaz de usuario

- 5 Compatibilidad

- 5.1 Dispositivo móvil navegadores compatibles

- 5.2 Soporte de servidor Web

- 6 Identificación de certificado de validación extendida

- 7 Online Certificate Status Protocol

- 8 Crítica

- 8.1 Disponibilidad para pequeñas empresas

- 8.2 Eficacia contra los ataques de phishing

- 8.3 PKI-Me-difícil

- 9 Véase también

- 10 Referencias

- 11 Enlaces externos

Historia

En el año 2005 Melih Abdulhayoglu, Director General de la Comodo Group, convocó la primera reunión de la organización que se convirtió en el CA/Browser Forum, la esperanza de mejorar las normas para la expedición de los certificados SSL.[3] El 12 de junio de 2007, el foro de CA/Browser ratificó oficialmente la primera versión de las directrices de SSL de validación extendida (EV), que entró en vigor inmediatamente. La aprobación formal con éxito llevó a un cierre de más de dos años de esfuerzo y proporciona la infraestructura para identidad de confianza sitio Web en Internet. Entonces, en abril de 2008, el foro anunció versión 1.1 de las directrices, basándose en la experiencia práctica de sus miembros CAs y proveedores de Software de aplicación basarme-partido ganado en los meses desde la primera versión fue aprobada para su uso.

Motivación

Una motivación importante para el uso de certificados digitales con SSL era añadir confianza a las transacciones en línea al exigir a los operadores del sitio web a someterse a examen con una autoridad de certificación (CA) con el fin de obtener un certificado SSL. Sin embargo, las presiones comerciales han llevado algunos CAs para presentar certificados SSL "validación de dominio sólo" para lo cual se realiza verificación mínimo de los detalles en el certificado.

Interfaces de usuario de la mayoría de los navegadores no distinguió claramente entre baja-validación certificados y aquellos que han sido sometidos a un examen más riguroso. Desde cualquier éxito SSL conexión causa el icono de candado que aparecen, los usuarios no son capaces de estar al tanto de si el propietario del sitio web ha sido validado o no. Como resultado, los estafadores (incluyendo "phishing" sitios web) ha comenzado a utilizar SSL para agregar credibilidad percibida a sus sitios Web.

Al establecer criterios de emisión más estrictos y que requieren una aplicación coherente de los criterios de participación CAs, los certificados SSL EV están destinados a restablecer la confianza entre los consumidores de que el operador de un sitio web es una empresa legalmente constituida u organización con una identidad comprobable.[4]

Dicho esto, todavía hay la preocupación de que la misma falta de rendición de cuentas que condujo a la pérdida de la confianza pública en los certificados ordinarios, llevará a las prácticas de certificación laxa que erosionan el valor de EV certificados así como.[5]

Emitir criterios

Revisión sólo CAs que pasan una auditoría independiente calificada, WebTrust (o equivalente),[6] puede ofrecer que EV y CAs todos en todo el mundo deben seguir los mismos requisitos de emisión detallada que pretenden:

- Establecer la identidad legal, así como la presencia física y operacional del propietario del sitio web;

- Demostrar que el solicitante es el propietario del nombre de dominio o tiene control exclusivo sobre el nombre de dominio; y

- Confirmar la identidad y la autoridad de los individuos actuando para el titular de la web, y que documentos relativos a las obligaciones legales están firmados por un funcionario autorizado.

No es posible obtener un comodín Certificado de validación extendida.[7]

Interfaz de usuario

Navegadores compatibles con EV Mostrar más información de certificados EV que para los certificados SSL anteriores. Microsoft Internet Explorer 7, Mozilla Firefox 3, Safari 3.2, Ópera 9.5, y Google Chrome todas ofrecen apoyo EV.

Las pautas de validación extendida requieren participar autoridades para asignar un identificador específico de EV, que está registrado con los vendedores de navegador que apoyan EV ha finalizado la autoridad certificadora del certificado una auditoría independiente y con otros criterios. El navegador coincide con el identificador de EV en el certificado SSL con el que se ha registrado para la CA en cuestión: si coinciden y se verifica el certificado como corriente, el certificado SSL recibe la mayor pantalla de EV en interfaz de usuario del navegador. En la mayoría de las implementaciones, incluye la pantalla mejorada:

- El nombre de la empresa o entidad que posee el certificado.

- El nombre de la autoridad de certificado SSL (CA) que emitió el certificado EV.

- Un color distintivo, generalmente verde, se muestra en la barra de dirección para indicar que ha recibido un certificado válido de EV.

Compatibilidad

La mayoría de los certificados SSL de validación extendida es compatible con los siguientes navegadores:[8]

- Google Chrome 1.0 +

- Internet Explorer 7.0 +

- Firefox 3 +

- Safari 3.2 +

- Ópera 9.5 +

Dispositivo móvil navegadores compatibles

- Microsoft Pocket Internet Explorer

- Palma / Handspring Blazer 2.0 +

- BlackBerry

- AT & T

- NetFront 3.0 +

- Safari para iOS (iPhone 3GS y versiones posteriores)

Soporte de servidor Web

Validación extendida soporta todas las versiones actuales de servidores Web soporte SSL v.3. Servidores soportados incluyen:

| Apache + mod_ssl | Lotus Domino ya 4.6.2.6 y superiores |

| Apache + Raven | Lotus Domino 4.6 y superior |

| Apache + Raven x 1.5 | Microsoft Internet Information Server 4.0 |

| Apache + SSLeay | Microsoft Internet Information Server 5.0 |

| BEA WebLogic | Netscape Enterprise/Fast Track |

| C2Net Stronghold | Sitio web de o ' Reilly profesional 2.X |

| Cobalt RaQ3/RaQ4 "Página principal" | Fortaleza 3 |

| Cobalt RaQ3 "Sitio Virtual" | WebSTAR 4 |

| Cobalt RaQ4 "Sitio Virtual" | WebSTAR V |

| IBM HTTP | Zeus Web Server v3 |

| iPlanet Enterprise Server 4.1 | |

Identificación de certificado de validación extendida

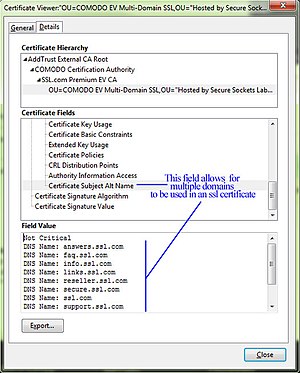

EV certificados son certificados digitales x.509 estándar. La principal manera de identificar un certificado EV es mediante una referencia al campo de extensión de las políticas de certificado. Cada emisor utiliza una diferente Identificador de objeto (OID) en este campo identificar su EV certificados, y cada OID está documentado en la declaración de prácticas de certificación del emisor. Como con las autoridades de certificación raíz en general, los navegadores pueden no reconocer a todos los emisores.

| Emisor | OID | Declaración de prácticas de certificación |

|---|---|---|

| AffirmTrust | 1.3.6.1.4.1.34697.2.1 |

AffirmTrust CPS v1.1, p. 4 |

| A-Trust | 1.2.40.0.17.1.22 |

a.Sign SSL EV CPS v1.3.4 |

| Buypass | 2.16.578.1.26.1.3.3 |

Buypass clase 3 EV CPS, p. 10 |

| Camerfirma | 1.3.6.1.4.1.17326.10.14.2.1.2 |

Camerfirma CPS v3.2.3 |

| Comodo Group | 1.3.6.1.4.1.6449.1.2.1.5.1 |

Comodo EV CPS, p. 28 |

| DigiCert | 2.16.840.1.114412.2.1 |

DigiCert EV CPS v. 1.0.3, p. 56 |

| Hyves (difunto[9]) | 2.16.528.1.1001.1.1.1.12.6.1.1.1 |

Hyves CPS v 3.5, p. 2 |

| E-Tugra | 2.16.792.3.0.4.1.1.4 |

E-Tugra declaración de prácticas de certificación (CPS), p. 2 |

| Confiar | 2.16.840.1.114028.10.1.2 |

Encomendar al EV CPS, p. 37 |

| ETSI | 0.4.0.2042.1.4 |

ETSI TS 102 042 V2.4.1, p. 18 |

| Firmaprofesional | 1.3.6.1.4.1.13177.10.1.3.10 |

CERTIFICADOS DE SERVIDOR WEB SEGURO SSL, p. 6 |

| GeoTrust | 1.3.6.1.4.1.14370.1.6 |

GeoTrust EV CPS v. 2.6, p. 28 |

| GlobalSign | 1.3.6.1.4.1.4146.1.1 |

GlobalSign EV CPS v. 6.5, p. 24 |

| Papi | 2.16.840.1.114413.1.7.23.3 |

Ir papi EV CPS v. 2.0, p. 42 |

| Izenpe | 1.3.6.1.4.1.14777.6.1.1 |

DOCUMENTACIÓN ESPECÍFICA PARA CERTIFICADOS DEL TIPO: SERVIDOR SEGURO SSL, SERVIDOR SEGURO EVV, SEDE ELECTRÓNICA Y SEDE ELECTRÓNICA EV, |

| Kamu Sertifikasyon Merkezi | 2.16.792.1.2.1.1.5.7.1.9 |

TÜBİTAK BİLGEM Kamu Sertifikasyon Merkezi SSL Sİ/SUE |

| Keynectis | 1.3.6.1.4.1.22234.2.5.2.3.1 |

KEYNECTIS EV CA CPS v 0.3, p. 10 |

| Network Solutions | 1.3.6.1.4.1.782.1.2.1.8.1 |

Red soluciones EV CPS v. 1.1, 2.4.1. |

| QuoVadis | 1.3.6.1.4.1.8024.0.2.100.1.2 |

QuoVadis Root CA2 CP/CPS, p. 34 |

| SECOM confía en sistemas | 1.2.392.200091.100.721.1 |

SECOM confía en sistemas EV CPS (en japonés), p. 2 |

| Starfield Technologies | 2.16.840.1.114414.1.7.23.3 |

CPS Starfield EV v. 2.0, p. 42 |

| StartCom Certification Authority | 1.3.6.1.4.1.23223.2 |

StartCom CPS, n º 4 |

| Swisscom | 2.16.756.1.83.21.0 |

CA raíz de Swisscom EV 2 CPS (en alemán), p. 62 |

| SwissSign | 2.16.756.1.89.1.2.1.1 |

Oro SwissSign CA-G2 CP/CPS, p. 7 |

| Thawte | 2.16.840.1.113733.1.7.48.1 |

Thawte EV CPS v. 3.3, p. 95 |

| Trustwave* | 2.16.840.1.114404.1.1.2.4.1 |

SecureTrust EV CPS v1.1.1, p. 5[necesita actualización] |

| VeriSign | 2.16.840.1.113733.1.7.23.6 |

CPS VeriSign EV v. 3.3, p. 87 |

| Verizon Business (anteriormente Cybertrust) | 1.3.6.1.4.1.6334.1.100.1 |

Cybertrust CPS v.5.2, p. 20 |

| Wells Fargo | 2.16.840.1.114171.500.9 |

WellsSecure PKI CPS v. 12.1.2, p. 14[necesita actualización] |

| WoSign | 1.3.6.1.4.1.36305.2 |

WoSign CPS V1.2.4, p. 21 |

* Sucesor "XRamp Security Services, Inc.", de SecureTrust corporation una subsidiaria de Trustwave Holdings, Inc. ("Trustwave")[necesita actualización]

Online Certificate Status Protocol

Los criterios para la emisión de certificados de validación extendida no requiere expedir certificado de las autoridades para apoyar inmediatamente Online Certificate Status Protocol para la comprobación de revocación. Sin embargo, el requisito para una respuesta oportuna a comprobaciones de revocación por el navegador ha incitado la mayoría autoridades certificadoras que previamente no habían hecho para implementar la compatibilidad OCSP. Sección 26-A de la emisión de criterios requiere CAs apoyar OCSP buscando todos los certificados emitidos después del 31 de diciembre de 2010.

Crítica

Disponibilidad para pequeñas empresas

Puesto que los certificados EV están siendo promovidos y divulgado[10] como una marca de un sitio web confiable, algunos pequeños empresarios han expresado preocupaciones[11] que los certificados EV dan ventaja indebida a las grandes empresas. El publicados borradores de las pautas de EV excluidas las entidades comerciales no constituidas en sociedad y los primeros informes de los medios de comunicación[11] se centró en la cuestión. Versión 1.0 de las pautas de EV fue revisado para abrazar las asociaciones no incorporadas mientras se registraron con una agencia reconocida, ampliando considerablemente el número de organizaciones que califican para un certificado de validación extendida.

Eficacia contra los ataques de phishing

En 2006, investigadores de La Universidad de Stanford y Microsoft Research realizó un estudio de usabilidad[12] de la pantalla de EV en Internet Explorer 7. Su papel concluyó que "los participantes que no recibieron ningún entrenamiento en funciones de seguridad del navegador no notó el indicador de validación extendida y no superan a los del grupo de control", mientras que "los participantes que debían leer el archivo de ayuda de Internet Explorer tenían más probabilidades de clasificar sitios tanto verdaderos como falsos como legítimo".

PKI-Me-difícil

Mientras que los partidarios de los certificados EV afirman ayudan contra los ataques de "phishing",[13] experto en seguridad Peter Gutmann afirma la nueva clase de certificados de restaurar las ganancias de una CA que fueron erosionadas debido a la carrera hacia el fondo se produjo entre los emisores en la industria. Gutmann llama a este fenómeno "PKI-Me-más duro".

... La introducción de la supuesta garantía de alta o certificados de validación extendida (EV) que permiten CAs a cobrar más por ellos que las estándar, es simplemente un caso de redondeo a dos veces el número habitual de los sospechosos - presumiblemente alguien va a ser impresionado por él, pero el efecto sobre el "phishing" es mínimo ya que no se va arreglar cualquier problema que está explotando el phisher. De hecho, los cínicos diría que esto fue exactamente el problema que los certificados y CAs debían para resolver en primer lugar, y que "alto-" certificados son sólo una forma de cargar una segunda vez para un servicio ya existente. Hace unos años certificados todavía costar varios cientos de dólares, pero ahora que la línea de fondo cambiante de certificado precios y calidad ha trasladado hasta el punto donde puedes obtenerlos por $9.95 (o incluso para nada en absoluto) el gran CAs comerciales han tenido que reinventarse a sí mismos mediante la definición de un nuevo estándar y convincente del mercado a los precios pagados en los buenos viejos tiempos.

Este enfoque deja-vu-todo-sobre-otra vez puede verse examinando declaración sobre prácticas de Verisign certificado (CPS), el documento que rige la emisión de certificados. Los requisitos de seguridad en el EV-certificado 2008 CPS son (a excepción de las pequeñas diferencias en aspectos legales solía expresar ellos) prácticamente idénticos a los requisitos para obtener certificados de clase 3 aparece en la versión de Verisign CPS 1,0 desde 1996. Los certificados EV simplemente retroceder el reloj con el enfoque que ya había fracasado la primera vez que fue intentado en 1996, reajustar el desplazamiento inicial y cobrar precios de 1996 como un efecto secundario. Incluso ha habido propuestas para una clase de ventana corredera aproximación al valor de certificado en el que, como la inevitable carrera hacia el fondo degrada el valor eficaz de las clases establecidas de certificados, están considerados como menos y menos eficaz por el software que utiliza... [14]

Véase también

- HTTP seguro

- HTTP transporte estricta seguridad

Referencias

- ^ Directrices para los certificados de validación extendida

- ^ Miembros del CA/Browser Forum

- ^ https://www.eweek.com/c/a/Security/How-can-we-improve-Code-Signing/

- ^ William Hendric. "¿Qué es un certificado EV SSL"?.

- ^ Hagai Bar-El. "El Inevitable colapso del modelo de certificado". Hagai Bar-El de seguridad.

- ^ https://cabforum.org/Audit-Criteria/

- ^ "Directrices para la emisión y gestión de certificados de validación extendida, versión 1.5.2". CA/Browser Forum. 2014-10-16. p. 10. 2014-12-15.

Comodín certificados no están permitidos para los certificados EV.

- ^ ¿Qué navegadores apoyan validación extendida (EV) y mostrar un indicador de EV?". Symantec. 28 / 07 / 2014.

- ^ "VASCO anuncia quiebra por Hyves B.V." (Comunicado de prensa). VASCO. 20 de septiembre de 2011. 20 de septiembre, 2011.

- ^ Evers, Joris (02 de febrero de 2007). "IE 7 sitios Web seguros da la luz verde". CNet. 2010-02-27.

La barra de direcciones color, una nueva arma en la lucha contra las estafas de phishing, es decir como una señal de que un sitio puede confiar, dando luz verde para llevar a cabo transacciones allí a internautas.

- ^ a b Richmond, Riva (19 de diciembre de 2006). "Software para detectar los" Phishers"irrita preocupaciones pequeñas". El Wall Street Journal. 2010-02-27.

- ^ Jackson, Collin; Daniel R. Simon; Desney Tan S.; Adam Barth. "Evaluación de validación extendida y los ataques de Phishing Picture-in-Picture" (PDF). Usable seguridad 2007.

- ^ "Preguntas frecuentes sobre validación extendida SSL EV". DigiCert, Inc.. 15 de mayo 2013.

- ^ Gutmann, Peter (2014). Seguridad de ingeniería. p. 73. 13 de marzo 2015.

Enlaces externos

- Sitio Web de CA/Browser Forum

- CA/Browser extendido proceso de examen de validación

- Candado Firefox verde para los certificados EV

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

||||||||||||||||||||||||||||||||||||||||